KJ - Ancaman dan Serangan Siber (Bab 2)(Kelas XI)

Bab 2

Ancaman dan Serangan Siber

Tujuan Pembelajaran

Setelah mempelajari bab ini, peserta didik diharapkan mampu:

1. mengidentifikasi pentingnya mengenali jenis ancaman dan serangan dalam jaringan,

2. menganalisis ancaman dan serangan keamanan, dan

3. melakukan simulasi serangan dan teknik pendeteksiannya.

Prolog

Mengapa kita harus waspada terhadap potensi ancaman dan serangan terhadap server dalam jaringan? Saat server beroperasi melayani berbagai permintaan dari komputer klien di jaringan, sumber daya perangkat kerasnya secara bertahap terpakai. Namun, pemasangan aplikasi atau perangkat lunak pada server dapat menimbulkan bug atau kerentanan yang dapat dieksploitasi, mengakibatkan kerentanan keamanan yang dapat dimanfaatkan untuk meretas sistem atau membuatnya melambat hingga mati. Oleh karena itu, perlu menerapkan sistem Firewall yang sesuai, memperbaiki konfigurasi server, dan memantau aktivitas server secara aktif. Dengan pemahaman kondisi server dalam jaringan, kita dapat menganalisis dan melakukan perbaikan yang diperlukan. Bab 2 akan menjelaskan konsep keamanan jaringan, jenis-jenis ancaman dan serangan, serta bahaya malware dan serangan siber yang mungkin terjadi.

A Network Instrusion

1. Konsep Network Instrusion

Tindakan pengaksesan baik secara legal maupun ilegal terhadap layanan jaringan baik pada infrastruktur maupun secara logika sistem dengan tujuan ilegal seperti perusakan, pencurian, modifikasi hingga penghapusan data dapat dikategorikan sebagai bentuk ancaman dan serangan jaringan. Banyak sekali istilah yang berkaitan dengan tindak kejahatan dalam dunia siber atau yang dikenal dengan nama cyber crime. Konsep cyber crime sendiri mengacu pada tindak kejahatan yang menggunakan perangkat digital (komputer, smartphone, PDA, dan lainnya) melalui sambungan jaringan yang ditujukan pada perangkat komputer atau sejenisnya. Jadi apa kaitan antara ancaman, serangan dan cyber crime? Ancaman masih bersifat terbatas perkiraan, prediksi tentang potensi kejahatan yang bisa terjadi. Adapun serangan merupakan tindakan ilegal tidak sesuai hukum untuk mengakses sistem informasi dalam jaringan dan bisa berpotensi merusak data dan sistemnya. Selain itu, cyber crime adalah segala tindakan yang disengaja atau tidak disengaja berusaha atau telah berhasil melakukan tindakan kejahatan terhadap pengaksesan data hingga potensi menyebabkan kerusakan data menjadi salah satu pasal pelanggaran dalam UU tentang kejahatan siber khususnya UU ITE Nomor 19 Tahun 2016.

Sering kali, banyak orang menyatakan bahwa intrusi jaringan itu sama dengan konsep attack, hacking, dan cracking. Mari bahas konsep intrusi jaringan (Network Intrusion). Setiap aktivitas yang ilegal, dilarang, atau tidak sesuai prosedur resmi terhadap sistem jaringan digital dapat dikategorikan sebagai intrusi jaringan. Tujuan intrusion adalah mencari data atau informasi yang tersimpan dalam network resources yang bersifat penting dan rahasia. Network intrusion dapat dikategorikan dalam dua jenis, yaitu:

a. Passive intrusion

Passive intrusion merupakan tipe intrusi yang dilakukan secara diam-diam, tersembunyi, tidak terdeteksi, dan berpotensi dapat menyebar atau menggandakan prosesnya. Biasanya intrusi ini dilakukan secara terprogram melalui malicious software (malware).

b. Aggressive intrusion

Aggressive intrusion merupakan tipe intrusi yang dilakukan secara jelas, terlihat aktivitasnya dari sisi penggunaan port, atau aktivitas koneksi layanan. Meski tipe ini dilakukan secara masif, terkadang tidak mudah mendeteksi penyerang maupun dampak buruknya.

Ada 13 aktivitas yang dapat dikelompokkan sebagai network intrusion sebagai berikut.

1) Unauthorized access merupakan jenis penyerangan dengan melakukan usaha pengaksesan sistem secara ilegal dengan memanfaatkan celah keamanan sistem.

2) Malware (malicious software) merupakan perangkat lunak yang dibangun dengan tujuan menginfeksi data/perangkat, serta merusak dan menghapus data.

3) DDoS (Distributed Denial-of-Service) merupakan jenis serangan dengan mengirimkan data-data sampah berukuran besar secara terus-menerus dengan tujuan mematikan layanan sistem.

4) Destruction of cyber-enabled equipment merupakan tindakan yang dilakukan, baik secara fisik maupun secara logika sistem secara manual maupun dengan tools untuk merusak perangkat jaringan.

5) Untrustworthy users merupakan tipikal pengguna yang tidak memiliki etika dalam penggunaan sistem jaringan dan berpotensi menjadi penyerang sistem.

6) Enormous traffic loads merupakan kekacauan dan kemacetan dalam pengaturan jaringan yang diakibatkan beban lalu lintas yang terlalu besar dari kemampuan sistem. Kondisi ini memungkinkan penyusup melakukan serangan tanpa ketahuan.

7) Security breaches merupakan model serangan yang menembus keamanan sistem yang telah diketahui celahnya.

8) Buffer overflow attacks, merupakan metode penyerangan yang dapat mengganti data biasa di bagian tertentu pada memori perangkat jaringan dengan deretan perintah yang selanjutnya dapat digunakan sebagai bagian dari serangan jaringan dengan menimpa lokasi memori tertentu.

9) Trojan adalah jenis malware yang dibuat untuk merusak sistem target.

10) Worms adalah malware yang dirancang dengan bahasa pemrograman tertentu dengan tujuan ilegal (pencurian dan perusakan data) yang sering kali disisipkan pada fail dalam lampiran surel atau dalam pesan instan.

11) Asymmetric routing merupakan metode penyerangan yang menggunakan beberapa rute untuk mendapatkan akses ke perangkat atau jaringan yang ditargetkan jika jaringan mengizinkan perutean asimetris.

12) SQL injection adalah jenis serangan yang memanfaatkan kelemahan penulisan query dalam aplikasi.

13) MitM (Man-in-the-Middle) merupakan tindakan memodifikasi paket data yang ditransmisikan antara dua pengguna dalam jaringan.

Dengan adanya serangan atau intrusi dalam jaringan, dapat mengakibatkan beberapa kerugian seperti data corruption, data theft, financial loss, operational disruption (gangguan operasional), loss of reputation, hingga kerusakan data.

Teknik penyerangan jaringan sering kali dilakukan melalui program yang dibangun secara khusus untuk mengumpulkan informasi kerentanan target dan menyerang celah tersebut. Aplikasi tersebut sering kali disebut sebagai malicious software atau dikenal malware, seperti virus, worm, ransomware. dan lainnya. Salah satu contoh worm paling terkenal berasal dari insiden serangan Morris Worm pada tahun 1988, salah satu insiden terpenting dalam sejarah keamanan komputer. Diciptakan oleh Robert Tappan Morris, worm ini menyebar luas melalui jaringan Unix yang menggunakan versi 4.3 BSD. Meskipun tidak dirancang untuk merusak data, Morris Worm menjadi terlalu agresif dan menginfeksi puluh ribuan komputer, menyebabkan gangguan besar pada jaringan. Insiden ini menyoroti pentingnya keamanan jaringan dan mendorong pengembangan solusi untuk mendeteksi dan mencegah serangan serupa di masa mendatang. Morris diadili dan dihukum karena melanggar Computer Fraud and Abuse Act (undang-undang di Amerika Serikat terkait penyalahgunaan sistem informasi).

Gambar 2.1 Segala bentuk network intrusion adalah kejahatan siber (cyber crime).

Ruang Kolaborasi 1

Tugas:

Bentuklah kelompok beranggotakan maksimal empat peserta didik. Lakukan pencarian informasi atau berita tentang serangan keamanan terhadap sistem dari tahun 2000 sampai 2023, baik yang terjadi di dalam negeri maupun luar negeri, sebanyak empat kasus.

Tugasmu bersama kelompok adalah sebagai berikut.

1. Buatlah analisis penyebab kejadian, kronologi penyerangan, dan proses hukum yang terjadi pada setiap kasus.

2. Di antara dua dari empat analisis kasus yang kelompok Anda buat, carilah suatu kemiripan antarkedua kasus tersebut (metode penyerangan, penanganan, dsb).

3. Buatlah laporan dan presentasikan hasilnya di depan kelas.

Aktivitas ini akan melatih kemampuan peserta didik dalam mengidentifikasi dan menganalisis kasus serangan pada jaringan.

Praktik 1

Instalasi Paket OS OWASP Broken Web Application

Syarat: Tersedia aplikasi Oracle VirtualBox dan kapasitas RAM komputer minimal 8 GB.

Ikuti petunjuk berikut.

1. Dalam contoh ini Anda menggunakan fail yang diunduh dari situs web https://sourceforge.net/projects/owaspbwa/

Gambar 2.2 Situs web untuk mengunduh OWASP.

2. Klik menu Gunakan Files, kemudian pilih paket 1.2.

Gambar 2.3 Pilih paket 1.2.

3. Klik link OWASP Broken_Web_Apps_VM_1.2.ova untuk memulai mengunduh fail tersebut. Berikut ini adalah fail hasil unduh dalam Windows Explorer.

Gambar 2.4 File OWASP Hasil Unduhan.

4. Ekstrak fail tersebut dalam folder khusus, sebagai contoh dengan nama OWASP Broken_Web_Apps_VM_1.2.

5.Jalankan aplikasi Oracle VirtualBox, lalu klik ikon Baru.

Gambar 2.5 Pengaturan mesin virtual baru.

6. Lengkapi isian parameter konfigurasi mesin virtual baru tersebut seperti dalam gambar berikut, kemudian klik Lanjut.

Gambar 2.6 Melengkapi isian parameter.

7. Atur besar RAM dan penggunaan CPU sesuai kebutuhan dan sumber daya. perangkat Anda, kemudian klik Lanjut.

Gambar 2.7 Perangkat keras untuk mesin virtual.

8. Pilih opsi Berkas Disk Hard Disk Virtual yang Sudah Ada.

Gambar 2.8 Pengukuran hard disk virtual.

9. Klik selesai untuk mengakhiri proses pembuatan mesin virtual dengan Oracle Virtual Box.

Gambar 2.9 Menyelesaikan proses pembuatan mesin virtual.

10. Klik menu Pengaturan pada Oracle, kemudian ubah konfigurasi jaringan seperti

dalam gambar berikut.

Gambar 2.10 Pengaturan kartu jaringan mesin virtual.

11. Klik Mulai untuk menjalankan mesin OWASP. Kemudian masuk konsol mesin server dan masukkan username "root" dan password "owaspbwa".

Gambar 2.11 Login ke sistem OWASP.

12. Ubah pengaturan alamat IP mesin dengan mengedit fail /etc/network/interfaces seperti berikut.

Gambar 2.12 Mengatur alamat IP server.

13. Restart layanan jaringan OWASP server dengan perintah /etc/init.d/ networking restart. Kemudian buka laman web pada komputer klien dengan URL http://192.168.56.102.

Gambar 2.13 Situs web Broken Application.

Aktivitas ini akan meningkatkan kemampuan bernalar kritis peserta didik untuk menggunakan mesin virtual untuk mengidentifikasi celah keamanan dalam sebuah untuk men aplikasi web.

2. Stages of Network Instrusion

Dengan mengenali konsep, mekanisme, ruang lingkup, dan tekniknya, Anda dapat memprediksi dan mempersiapkan Firewall untuk mencegah intrusi jaringan. Untuk melakukan intrusi jaringan, ada enam tahapan yang harus dilalui, antara lain:

a. Reconnaissance (pengamatan/pengintaian)

Tahap awal ini bertujuan untuk mengumpulkan informasi target yang dituju. Semua fitur layanan yang disediakan oleh sistem, port yang aktif, versi OS, komunikasi data, dan protokol yang digunakan akan diobservasi dan dicari proof of concept- nya terlebih dahulu.

b. Initial exploitation (eksploitasi awal)

Di tahap ini, para penyusup mulai menguji peluang dan potensi eksploitasi celah keamanan yang telah mereka temukan, termasuk yang dikenal dengan istilah zero-day vulnerability. Sebagai alternatif, para penyusup juga dapat menanamkan alat eksploitasi ke dalam sistem target sebelum mereka melancarkan serangan, sehingga memungkinkan mereka untuk memanfaatkan celah keamanan tersebut dengan lebih efektif.

c. Maintain/Establish persistence

Keberhasilan melakukan eksploitasi terhadap jaringan memudahkan penyusup untuk mengunduh data-data penting secara periodik. Selain itu, mereka juga berusaha mempertahankan keberadaannya dalam jaringan dengan beragam metode, memperbaiki privilege, dan bahkan berusaha mengambil alih sistem.

d. Install tools

Berbekal info kerentanan dalam sistem tersebut, penyusup akan membuat tool (malware) kemudian menyebarkannya pada perangkat-perangkat yang terhubung sehingga menginfeksi setiap potensi data dan perangkat dalam jaringan.

e. Move laterally

Setelah malware berhasil terpasang pada perangkat jaringan, akan memudahkan penyusup bekerja secara remote untuk mengintrusi sistem jaringan lainnya.

f. Collect, exfil, and exploit

Tahap akhir adalah melakukan aktivitas layaknya seorang pengguna yang legal untuk menggunakan jaringan serta memanfaatkan kerentanan untuk memperoleh data atau informasi yang disediakan oleh jaringan.

Uji Kemampuan Diri 1

1. Jelaskan konsep network intrusion dalam sebuah sistem informasi?

2. Mengapa dalam jaringan perlu mengenal jenis-jenis intrusion? Jelaskan dampaknya

3. Jelaskan perbedaan antara passive intrusion dan aggressive intrusion.

4. Jelaskan perbedaan konsep penyerangan enormous traffic loads dengan DDoS.

5. Mengapa buffer overflow attacks berbahaya jika tidak difilter dan di-block? Jelaskan.

B. Serangan DoS vs DDoS

1. Konsep Denial-of-Service

Klasifikasi serangan DoS atau flooding paling mudah dilakukan oleh semua pengguna dengan konsep kerja paling sederhana, yaitu mengirimkan data-data sampah berkapasitas besar secara terus menerus pada target. Dampak buruk dari serangan ini adalah jaringan tidak bisa bekerja sesuai fungsinya karena lalu lintas dipenuhi dengan data-data sampah tanpa henti. Akibatnya, server tidak bisa merespons setiap permintaan klien, sebagai contoh server web menjadi down akibat DoS yang berakibat layanan http tidak bisa diakses klien.

Lantas bedanya DoS dan DDoS apa? Perhatikan analogi berikut. Sebuah server web memiliki kapasitas respons 2.000 hit per detik. Jika jumlah pengguna yang mengakses server web sebanyak 200 komputer dengan frekuensi permintaan layanan sebanyak 10 kali tiap detik, total rata-rata hit per detik untuk 200 PC adalah 2.000 hit. Artinya, jika ada penambahan jumlah pengguna atau setiap pengguna me-request data http lebih dari 10 kali, server akan down. Dengan tool tertentu, pengguna bisa melakukan DoS secara masif, yaitu mengirimkan request data ribuan bahkan jutaan kali yang menyebabkan server web menjadi down dalam waktu tertentu. Serangan DoS akan lebih efektif jika dilakukan secara bersama-sama, misalkan oleh 100 pengguna. Nah, teknik ini dikenal sebagai DDoS atau Distributed Denial-of-Service.

Sering kita mendengar serangan DDoS dilakukan secara masif terhadap sebuah server institusi, misalnya serangan peretas-peretas negara X ke situs resmi negara Y akibat isu nasionalisme. Akibatnya, situs tersebut down bahkan rusak hingga di-shut down sementara waktu. Selain serangan secara manual oleh pengguna, serangan DDOS dilakukan secara otomatis oleh perangkat lunak yang telah berhasil menginfeksi perangkat komputer yang terhubung internet. Perangkat ini dikendalikan oleh malware untuk melakukan DDoS ke target selama tersambung internet sehingga sering disebut sebagai botnet atau zombie. Perhatikan karakteristik serangan DoS vs DDoS berikut.

Tabel 2.1 Perbandingan karakteristik DoS vs. DDoS.

Praktik 2

Menyimulasikan Serangan DoS dengan Kali Linux

Informasi : Pembelajaran ini bersifat edukatif, sehingga tidak diperkenankan. menyalahgunakan untuk tindakan ilegal dan kejahatan. Lakukan dalam lingkungan simulasi yang disetujui dan dibimbing oleh guru.

Syarat : Tersedia aplikasi Oracle VirtualBox dan RAM komputer minimal 8 GB.

Ikuti petunjuk berikut.

1. Buka kembali latihan pada praktik ke-1 pada subbab A sebelumnya, kemudian instal VM baru dengan OS Kali Linux. Kemudian sesuaikan konfigurasi jaringan. masing-masing VM dengan topologi jaringan berikut.

Gambar 2.14 Topologi jaringan simulasi serangan DoS.

2. Buka laman server OWASP pada URL https://192.168.56.102 seperti dalam gambar berikut.

Gambar 2.15 Tampilan Broken Web Application OWASP Server.

3. Untuk melakukan pengujian serangan DoS pada server web OWASP, pada Kali

Linux gunakan perintah

Gambar 2.16 Serangan DoS dengan hping3.

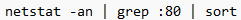

4. Untuk melihat dampak serangan, gunakan perintah  pada terminal OWASP server.

pada terminal OWASP server.

Gambar 2.17 Menampilkan lalu lintas data serangan DoS dengan netstat.

Periksa, identifikasi, dan analisis dampak serangan DoS terhadap layanan web pada OWASP server.

Aktivitas ini akan meningkatkan kemampuan bernalar kritis peserta didik untuk menganalisis serangan DoS menggunakan Kali Linux.

2. Bentuk Serangan Denial-of-Service

Teknik penyerangan DoS dapat dilakukan dalam tujuh model, yaitu sebagai berikut.

a. UDP Flood merupakan jenis serangan yang membanjiri target dengan paket User Datagram Protocol (UDP), yaitu dengan membanjiri data sampah pada port target secara acak.

b. ICMP merupakan jenis serangan dengan membanjiri data sampah pada target dengan paket ICMP Echo Request (ping) tanpa menunggu respons dari server secara berulang kali, cepat, dan biasanya lama. Makin lama proses serangan dan makin besar data ping yang dikirimkan, makin besar potensi server menjadi down.

c. SYN Flood merupakan serangan yang memanfaatkan kelemahan dalam proses koneksi three-way handshake dalam TCP (Transmission Control Protocol). Perlu diketahui bahwa request pembuatan koneksi TCP dengan SYN harus memperoleh respon, SYN-ACK dari host tujuan kemudian tersebut, diikuti respons

ACK dari pengirim. Skenario penyerangan ini adalah pengiriman. permintaan SYN berulang tetapi mengabaikan respons SYN-ACK dari host tujuan secara masif. Teknik lainnya adalah mengirimkan query SYN dari alamat IP palsu secara berulang kali.

d. Ping of Death merupakan metode pengiriman ping dengan jumlah besar secara berulang kali ke target. Secara umum, ukuran maksimal paket IP termasuk header adalah 65.535 byte. Namun, lapisan data link akan membatasi ukuran frame-nya maksimum sebesar 1.500 byte melalui jaringan Ethernet. Tiap paket IP tersebut dipecah dan dibagi dalam pecahan, sehingga ketika diterima host tujuan akan disusun kembali fragmen-fragmen tersebut menjadi paket data yang utuh. Metode serangan Ping of Death menentukan besar paket data yang dikirimkan melebihi 65.535 byte pada target secara terus-menerus. Dengan demikian mengakibatkan target menjadi sibuk dan tidak mampu menjawab setiap request data dan akhirnya menjadi down.

e. Slowloris adalah metode serangan yang ditujukan untuk menghabiskan sumber daya (resource) layanan web tanpa mengganggu layanan atau port lain di jaringan target. Secara teknis, slowloris akan mengajukan request koneksi ke server web sasaran secara terbuka dalam jumlah banyak tanpa membutuhkan jawaban dari sasaran.

f. NTP amplification attack merupakan metode serangan yang memanfaatkan kelemahan sistem koneksi amplifikasi NTP pada server NTP publik dengan membanjiri server target menggunakan paket data UDP. Jika rasio query-to-response berada di antara 1:20 hingga 1:200 (atau lebih), itu dapat diklasifikasikan sebagai serangan amplifikasi.

g. HTTP Flood adalah model serangan dengan mengirimkan request HTTP GET atau POST secara berulang kali dalam jumlah besar. Teknik membanjiri request HTTP ini hanya memerlukan bandwidth kecil, karena tidak melibatkan paket yang cacat, spoofing, atau metode refleksi.

Ruang Kolaborasi 2

Tugas Bentuklah tim kecil beranggotakan maksimal empat peserta didik. Buatlah topologi infrastruktur jaringan lokal dengan satu server web (bisa menggunakan OS Windows 10 dan Xampp) yang tersambung dengan Kali Linux. Dalam simulasi, bisa menggunakan Oracle Virtual Machine atau VMWare. Tugasmu bersama kelompok adalah sebagai berikut.

1. Instal dan konfigurasi jaringan pada server web menggunakan alamat IP 192.168.12.1/24 dan klien (Kali Linux) menggunakan IP 192.168.12.2/24

2. Pengaturan Xampp pada server web agar bisa diakses dari Kali Linux

3. Jalankan aplikasi Slowloris dan GoldenEye untuk menguji dan menyimulasikan serangan DoS.

4. Buatlah analisis dampak yang muncul terhadap sistem server web.

5. Buat laporan dan presentasikan di depan kelas.

Aktivitas ini meningkatkan kemampuan bernalar kritis peserta didik secara bergotong royong dalam menganalisis dan mendeteksi mekanisme DoS.

3. Teknik Serangan Denial-of-Service

Mekanisme serangan DoS dapat dilakukan dalam tiga jenis, yaitu sebagai berikut.

a. Application-layer Flood

Mekanisme serangan ini akan membanjiri permintaan layanan dengan menyembunyikan diri agar tidak terdeteksi dan menghindari respons target. Dampaknya, jutaan request layanan yang diajukan pada target mengakibatkan sumber daya server habis dan tidak mampu merespons kembali permintaan tersebut.

b. Distributed Denial-of-Service Attacks (DDoS)

Teknik penyerangan DoS yang dilakukan secara bersama- sama, biasanya menggunakan zombie atau botnet sebagai agen penyerang yang telah diinfeksi malware.

c. Unintended Denial-of-Service Attacks

Jenis serangan DoS ini sebenarnya dilakukan secara tidak sengaja dan tidak berbahaya. Sebagai contoh sebuah situs yang mempopulerkan berita baru, unik, dan viral akan mengakibatkan jutaan penonton mengakses dan mengajukan permintaan layanan server web. Efek ini sering dikenal dengan istilah Slashdot Effect atau meminta layanan web dengan membuka jendela baru pada web browser. Selain efek pembukaan jendela baru (new tab), terdapat istilah The Reddit Hug of Death (opens in a new window) yang juga memicu data penuh. Jika server web tidak memiliki Firewall untuk mengelola beban lalu lintas seperti itu, bisa mengakibatkan server menjadi down.

Pada dasarnya serangan DoS dilakukan dengan menekankan tiga aspek penting, yaitu protocol attacks, volume-based attacks, dan application layer attacks.

Aktivitas Mandiri 1

A. Uji Pengetahuan

1. Jelaskanlah menurut pemahaman Anda tentang teknik DoS dan dampaknya bagi jaringan.

2. Jelaskan jenis bentuk serangan Denial-of-Service yang umum digunakan untuk menyerang jaringan.

3. Jelaskan alasan yang tepat tentang efektivitas DDoS dibandingkan DoS.

4. Tulis model serangan DoS yang dapat digunakan oleh penyerang.

B. Eksperimen

Lanjutkan diskusi dalam Ruang Kolaborasi 2 sebelumnya yang menyimulasikan serangan DoS dengan Kali Linux pada server web berbasis Windows. Tambahkan router board Mikrotik (bisa menggunakan Virtual Machine) yang menjadi perangkat router sekaligus Firewall antara server web dengan Kali Linux. Lakukan kembali serangan DoS pada server web. Lakukan monitoring terhadap lalu lintas data jaringan ketika terjadi serangan menggunakan Mikrotik. Buat aturan kebijakan keamanan yang dapat memproteksi dan menangani DoS dalam Mikrotik. Buatlah analisis dalam bentuk laporan terhadap hasil pekerjaan tersebut dalam format PDF.

Aktivitas ini meningkatkan kemampuan bernalar kritis peserta didik secara mandiri dalam monitoring jaringan dan merumuskan kebijakan keamanan yang sesuai.

C. Jenis Serangan Siber

1. Pengertian Serangan Siber (Cyber Attack)

Apakah yang dimaksud dengan cyber attack atau serangan siber? Serangan siber tidak terbatas pada perangkat yang terhubung dengan jaringan. Namun memiliki konteks lebih luas, yaitu segala sesuatu tindakan oleh pengguna yang tidak berwenang untuk mengakses data atau informasi pada perangkat digital, sistem jaringan, logika komputasi secara ilegal yang dapat mengakibatkan kerugian pada pemilik, organisasi hingga negara. Proses penyerangan dilakukan secara individu maupun terstruktur dalam kelompok yang memadukan strategi, teknik, prosedur tertentu, serta tools pendukung.

Pelaku dalam cyber crime sering disebut dengan istilah cyber criminals, cyber threat, hacker, cracker, intruder, atau istilah sejenis yang menggambarkan aktivitas ilegal mereka dalam dunia maya. Para pelaku memiliki kemampuan, pengetahuan dan keterampilan untuk menemukan vulnerable dalam sistem komputer, mengeksploitasi dan mengintrusinya. Modus operan di kejahatan siber pada umumnya adalah memperoleh keuntungan dari sisi keuangan, sebagai contoh penjualan data pribadi, peretasan keamanan sistem untuk mencuri data, penipuan, dan lainnya.

Gambar 2.18 Bersikap waspada dalam menjaga kerahasiaan data yang memiliki kemungkinan terjadi pembobolan data pribadi (data breach).

2. Jenis Serangan Siber

Sebagian besar penyerangan pola memiliki ragam yang sama dan sering dilakukan, antara lain ada 12 jenis serangan siber.

a. Malware

Malware merupakan program yang ditulis dengan bahasa pemrograman tertentu dengan tujuan menggandakan diri, menyembunyikan diri, menginfeksi program atau perangkat lain, menghancurkan sistem dan lainnya. Dikategorikan sebagai malicious software oleh beberapa antivirus karena source code yang ditulis dideteksi mengandung perintah atau kode yang dinilai membahayakan sistem komputer. Berikut ada delapan klasifikasi malware.

1) Virus merupakan program dengan kemampuan yang dapat menyebarkan. dirinya sendiri, menggandakan diri, bersembunyi, memodifikasi data/informasi/program lain, menginfeksi instruksi berbahaya, menghapus sistem, mencuri data, hingga merusaknya.

2) Worm merupakan sejenis virus yang berkemampuan utama dalam mereplikasi diri menyerupai data legal dalam komputer sehingga mampu menginfeksi seluruh data komputer dengan cepat bahkan berpindah jaringan. Dampak utama dari worm secara umum adalah media penyimpan menjadi penuh dengan fail worm.

3) Trojan merupakan jenis malware yang berkamuflase sebagai software legal. Biasanya, Trojan disisipkan pada aplikasi yang sering digunakan pengguna, misalnya Office atau pengolah grafis. Ketika aplikasi digunakan, secara otomatis Trojan akan bekerja dan menginfeksi seluruh sistem yang dituju sesuai logika yang dibangun.

4) Malware hybrid merupakan program yang mengombinasikan logika program bot dengan Trojan dieksekusi maka memicu munculnya varian worm baru dan mulai menyebar ke seluruh sistem hingga semua perangkat jaringan.

5) Adware merupakan program yang ditulis dengan tujuan menyisipkan atau menampilkan iklan-iklan aneh sesuai kepentingan pembuatnya pada sistem komputer yang dapat muncul secara pop up.

6) Malvertising merupakan program yang ditulis dan disisipkan dalam layanan tertentu, misal web page untuk menginfeksi web browser. Program ini ketika diakses akan menampilkan iklan sekaligus mendistribusikan malware.

7) Spyware merupakan program jahat yang ditujukan mengambil dan mencuri data-data kredensial seperti username, password pada web browser pengguna dan mengirimkannya pada pembuatnya.

8) Ransomware merupakan malware yang dibuat untuk menyerang komputer, menginfeksi, memodifikasi, dan merubah konten fail dalam bentuk enkripsi sehingga tidak dapat dibuka oleh pemiliknya. Biasanya, pembuat ransomware meminta tebusan agar data bisa dipulihkan kembali. Beberapa contoh ransomware adalah Locky, Petya, dan Cryptolocker.

Aktivitas Mandiri 2

A. Uji Pengetahuan

1. Mengapa kita harus mengenali dan memahami definisi dan konsep serangan siber? Jelaskan.

2. Tulis dan jelaskan jenis-jenis serangan siber yang dapat terjadi dalam sebuah jaringan.

B. Eksperimen

Serangan siber bisa disebabkan oleh malware seperti virus. Untuk menguji, mengeksploitasi, dan memahami cara kerja virus, bentuklah tim kecil dengan beranggotakan maksimal empat peserta didik. Unduh salah satu virus yang dapat diunduh dari https://virusshare.com.

Lakukan disassembly atau reverse engineering menggunakan Binary Ninja, Ghidra, Angr, Hex Rays, atau tool lainnya.

Tugas Anda adalah:

1. Buatlah analisis logika program dalam virus tersebut.

2. Jelaskan pola kerja dan sasaran dari eksekusi baris perintah dalam virus tersebut.

3. Buat laporan kemudian presentasikan di depan kelas.

Aktivitas ini meningkatkan kemampuan bernalar kritis peserta didik dalam menganalisis mekanisme sebuah virus.

b. Backdoor

Backdoor merupakan tool yang ditulis dalam bahasa pemrograman tertentu seperti php, Python, atau Java yang diciptakan untuk membentuk pintu masuk bagi penyusup mengakses sistem korban secara tersembunyi. Jika sistem target berhasil dipasang backdoor, kemungkinan besar peretas dapat mengunduh, mengunggah fail berbahaya hingga melakukan pengambil alihan sistem. Backdoor dapat diciptakan dengan beberapa tool seperti Metasploit, Netbus, The Fat, Termux, dan lainnya.

Gambar 2.19 Membuat fail BackDoor dengan Kali Linux.

C. Man-in-the-Middle (MitM) Attack

Tipikal serangan MitM ini dilakukan oleh penyerang dengan menyadap komunikasi dan memodifikasi komunikasi data antara dua pengguna, seperti proses login, autentikasi, OTP, dan lainnya. Serangan Man-in-the-middle dapat terjadi dalam berbagai bentuk, antara lain:

1) IP Spoofing Attack merupakan teknik peniru, yaitu dengan menduplikasi alamat IP server tujuan dengan tujuan me- matikan target agar ketika diakses penggunanya dialihkan ke komputer peretas. Oleh karena itu, semua transaksi dan komunikasi data dari pengguna dapat disadap.

2) Email Hijacking merupakan teknik penyerangan memper- gunakan surel tiruan atau surel palsu guna memperoleh data dan informasi dari pengguna yang resmi, seperti surel perbankan, pajak, dan lainnya.

3) HTTPS Spoofing adalah teknik penipuan dengan membuat duplikat alamat server HTTPS. Hal ini ketika pengguna berinteraksi dengan server tiruan tersebut, akan mengirimkan seluruh informasi terkait penggunaan situs asli pada web tiruan tersebut. Sebagai contoh antara ;ainhalaman login internet banking, PayPal, kartu kredit, dan lainnya.

4) Wi-Fi Eavesdropping merupakan teknik pencurian data dengan menyadap komunikasi data setiap perangkat yang terhubung ke jaringan Wi-Fi yang tidak terenkripsi. Teknik yang sering diterapkan adalah membuat duplikasi nama SSID palsu yang seolah-olah Wi-Fi yang digunakan adalah resmi, namun sebenarnya hanya sebagai alat capture atau penyadapan data.

5) DNS Spoofing merupakan teknik pengelabuan atau penggandaan alamat domain dengan memanfaatkan celah sistem DNS. DNS yang telah diretas akan dialihkan ke alamat palsu untuk mengambil data informasi penggunanya.

6) SSL Stripping merupakan teknik penduplikasian enkripsi SSL pada sistem resmi dengan tujuan setiap informasi data yang dikirimkan pengguna dapat dimonitor, disadap, dan dimodifikasi menuju situs web peretas.

7) ARP Spoofing merupakan teknik duplikasi nama dan nomor MAC address perangkat. Akibatnya, mesin server target menjadi down tidak dapat diakses. Sehingga semua transaksi data dari pengguna akan diarahkan pada server tiruan tersebut.

d. SQL Injection

Teknik SQL Injection dilakukan dengan memanipulasi kode SQL yang kurang aman pada halaman web atau bagian API aplikasi untuk mendapatkan akses data pada server database. Dampaknya, data kredensial dalam server dapat dicuri hingga potensi pengambil alihan server. Serangan ini sangat efektif pada semua sistem aplikasi yang mempergunakan sistem database DBMS SQL seperti PostgreSQL, MySQL, Oracle, SQL Server dan lainnya. SQL Injection merupakan salah satu jenis serangan keamanan yang paling umum, yang dimasukkan dalam 10 risiko keamanan aplikasi online teratas OWASP (Open Web Application Security Project). Jenis-jenis SQL Injection dibedakan menjadi tiga jenis, antara lain:

1) SQLi In-band, juga dikenal dengan istilah SQLi tradisional, yaitu penyerang menggunakan channel layanan yang sama untuk memicu kegagalan database. Teknik yang digunakan dapat mengombinasikan metode error-based dan union-based attacks. Setiap pesan eror dalam database akan menampilkan detail informasi tentang struktur database. Dengan memahami konsep struktur database, penyerang dapat menyisipkan query SQL Union untuk memanipulasi konten data dan output-nya.

2) SQLi Inferential, juga dikenal sebagai blind SQL, yaitu teknik injeksi query secara acak untuk melihat respons server dapat menampilkan pesan eror atau tidak. Setiap respons yang diberikan server akan dicatat dan dikembangkan dengan mengombinasikan beberapa query baru seperti penerapan perintah boolean SQLI, time-based SQLI, dan lainnya.

3) Out-of-band SQLi merupakan teknik injeksi menggunakan kesalahan query domain maupun HTTP untuk mengakses data.

e. Password Attack

Salah satu keteledoran pengguna dalam mengamankan sistem informasi adalah kelemahan kombinasi karakter pada password yang digunakan untuk login. Para peretas memiliki bank data password yang berjumlah jutaan untuk menebak password sistem. Pengguna cenderung menggunakan data pribadi seperti tanggal lahir, nama istri, nama anak, alamat rumah, atau nama kantor sebagai kata sandi. Hal tersebut sangat berisiko mudah diretas dan dibobol oleh banyak peretas di seluruh dunia. Jenis serangan ini dapat dibedakan menjadi lima jenis metode, antara lain:

1) Phishing merupakan salah satu jenis teknik penyamaran

untuk menipu pengguna agar seolah bertransaksi dengan server asli. Metodenya adalah membuat layanan web mirip dengan server asli, kemudian direkayasa dan dikirimkan pada pengguna. Setiap kali pengguna mengakses ke sistem phising, maka data autentikasi akan dicatat dan kelak digunakan untuk masuk ke dalam sistem server yang asli.

2) Brute Force Attack merupakan metode pengacakan dengan menebak username dan password kredensial untuk login. Biasanya, serangan ini membutuhkan waktu lama dan proses yang panjang menyesuaikan dengan library yang dimiliki oleh sistem penyerang. Untuk melindungi diri Anda dari serangan brute force, perkuat kombinasi password dan aktifkan Two- Factor Authentication (2FA), serta terapkan sistem remote ketika mengakses server.

3) Dictionary Attack merupakan salah satu jenis serangan brute force dengan membandingkan daftar user dan password yang dimiliki dalam kamus data penyerang.

4) Keylogger Attack merupakan aplikasi yang ditulis untuk merekam setiap penekanan tombol keyboard pada komputer. Keylogger ini bekerja secara tersembunyi sehingga sulit terdeteksi oleh antivirus. Untuk menghindari serangan tersebut, periksa perangkat keras fisik Anda dan lakukan pemindaian virus.

5) Credential Stuffing merupakan teknik menebak yang sering dilakukan peretas pada perangkat yang pernah diretas. Apabila pengguna pernah menjadi korban cyber crime dan telah mengganti password, biasanya sering kali menggunakan kombinasi password lama dengan karakter tertentu. Perilaku tersebut sering menjadi sasaran empuk para peretas untuk membobol password sistem.

Praktik 3

Menyimulasikan serangan Password Attack dengan Burp Suite Kali Linux

Informasi : Pembelajaran ini bersifat edukatif, tidak diperkenankan disalahgunakan untuk tindakan ilegal dan kejahatan. Lakukan dalam lingkungan simulasi yang disetujui dan dibimbing oleh guru.

Syarat : Tersedia aplikasi Oracle VirtualBox dan RAM komputer minimal 8 GB.

Ikuti petunjuk berikut.

1. Gunakan kembali topologi jaringan dalam praktik sebelumnya.

2. Buka Burp Suite (bisa dari Kali Linux atau dari PC Windows), dalam contoh menggunakan PC Windows.

3. Pilih menu Proxy → aktifkan intercept dengan menekan tombol Intercept is off kemudian buka web browser bawaan Burp Suite seperti dalam gambar berikut.

Gambar 2.20 Mengaktifkan Intercept dan menjalankan web browser.

4. Buka laman OWASP server dengan web browser Burp Suite dengan URL http://192.168.56.102, kemudian buka link Damn Vulnerable Web Application.

Gambar 2.21 Tampilan halaman OWASP Broken Web Application.

5. Pada Burp Suite klik tombol Forward untuk mengizinkan lalu lintas data dari server ke klien. Setelah muncul halaman login, masukkan username "admin" dan password "admin" dan tekan tombol login.

Gambar 2.22 Login DVWA.

6. Pilih menu Brute Force untuk menampilkan gambar seperti berikut.

Gambar 2.23 Modul Brute Force.

7. Masukkan username dan password secara acak, sebagai contoh username "erlangga" dan password "123".

Gambar 2.24 Menguji coba login secara brute force.

8. Perhatikan pada tampilan proxy Burp Suite, klik kanan pilih Send to Intruder → kemudian klik tombol Forward.

Gambar 2.25 Memilih opsi Send to Intruder.

9. OWASP menampilkan pesan kesalahan autentikasi ketika memasukkan username dan password.

Gambar 2.26 Pesan kegagalan login.

10. Klik menu Intruder pada Burp Suite dan klik tombol Clear $ untuk menghapus

semua karakter $ dalam raw data yang dikirimkan.

Gambar 2.27 Menghapus kode "$".

11. Blokir username "erlangga" dan password "123" kemudian klik tombol Add $.

Gambar 2.28 Menambahkan kode "$".

12. Pilih jenis serangan pada opsi Cluster bomb.

Gambar 2.29 Mengukur jenis serangan "Cluster Bomb".

13. Klik menu Payloads → pada payload set ke-1 lakukan konfigurasi daftar username yang mungkin dimunculkan dalam proses brute force. Kita dapat menggunakan library atau dictionary (kamus data username) yang dapat diunduh dari beberapa situs seperti https://github.com/duyet/bruteforce-database/blob/ master/usernames.txt. Dalam contoh untuk mempercepat pencarian, kita gunakan penginputan secara manual seperti dalam gambar.

Gambar 2.30 Menambahkan Payload Username.

14. Lakukan konfigurasi yang sama pada payload set ke-2 atau pada password seperti dalam gambar berikut.

Gambar 2.31 Pengaturan parameter Payload ke-2.

15. Klik Start attack dan tunggu sampai selesai prosesnya seperti gambar berikut. Perhatikan kolom "Length" yang memiliki nilai berbeda, dalam contoh adalah. baris kedua dan baris keempat.

Gambar 2.32 Pilih panjang data yang berbeda.

16. Klik dua kali pada baris kedua dengan komposisi username "admin" dan password "admin". Perhatikan respons server terhadap inputan tersebut.

Gambar 2.23 Respons server terhadap login.

17. Dalam proses tersebut, server merespons bahwa username dan password adalah. benar, sehingga web menampilkan pesan "Welcome to the password protected area admin", sedangkan pada baris keempat menampilkan kegagalan login.

18. Mari kita coba menggunakan kombinasi username "admin" dan password "admin"

pada web secara langsung.

Gambar 2.34 Username dan password berhasil diretas.

19. Selamat, Anda telah berhasil meretas username dan password sistem yang terlalu lemah. Mohon diingat, ini hanya untuk edukasi dan jangan dilakukan pada sistem lain tanpa izin dari pemilik yang berpotensi merusak sistem.

Aktivitas ini meningkatkan kemampuan bernalar kritis peserta didik dalam menguasai konsep serangan siber Password Attack.

f. Cross-site Scripting atau XSS

Kerentanan XSS termasuk dalam kategori OWASP Top 10 dengan posisi peringkat ketujuh. XSS merupakan salah satu bug yang berbahaya, ketika intruder dapat menyisipkan beberapa script aneh yang memungkinkan terjadinya pencurian data, perubahan tampilan, pencurian cookies, mengunduh, atau menggunggah data ke server dan efek buruk lainnya. Jenis XSS diklasifikasikan menjadi tiga macam, antara lain:

1) Persistent cross-site scripting (XSS) yang juga dikenal sebagai XSS Tipe-I dan Stored CSS. Kelemahan ini me- mungkinkan penyerang menginjeksi payload berbahaya secara langsung pada aplikasi web. Jika aplikasi tidak dilengkapi filter dan validasi input, injeksi script berbahaya tersebut akan disimpan oleh aplikasi ke dalam database server. Apabila hasil script tersebut dijalankan, dilihat oleh pengguna lain, maka dapat digunakan untuk mencuri data dari pengguna atau digunakan untuk mengeksploitasi serangan lebih lanjut.

2) Reflected XSS, atau dikenal juga sebagai XSS Tipe-II dan Non-Persisten CSS (XSS). Biasanya, penyusup mengirimkan link tipuan pada korban agar dibuka. Link tersebut berupa phising seolah-olah sebagai layanan web yang asli, sehingga korban bertransaksi data melalui payload dan hasilnya dikirimkan melalui tautan XSS sebelumnya. Strategi utama yang sering digunakan adalah social engineering melalui media sosial, surel, SMS, WhatsApp, dan teknik lainnya.

3) DOM-Based XSS atau disebut juga dengan istilah Form-0 XSS, mengombinasikan teknik Persistent XSS dan Reflected XSS. Penyusup yang telah berhasil menyisipkan script berbahaya pada web resmi, berhasil mengelabui korban untuk mengeklik link tersebut. Dengan mengeklik link tersebut, maka semua data dalam web browser pengguna dan beberapa payload berbahaya dapat dieksekusi oleh script tersebut.

g. Internet-of-Things (IoT) Attacks

Kebutuhan manusia yang selalu meningkat seiring dengan perkembangan teknologi telah memicu lahirnya sistem loT. Dengan adanya teknologi IoT, memungkinkan semua perangkat digital yang terhubung internet dapat dikontrol, dimonitoring dan dikonfigurasi dari jarak jauh selama terkoneksi dengan sambungan internet. Potensi terjadinya serangan terhadap server, media jaringan hingga perangkat IoT cukup besar, mulai dari pengaksesan keamanan login sistem yang lemah, terinfeksinya perangkat oleh malware dan lain sebagainya. Serangan loT diklasifikasi menjadi empat macam sebagai berikut.

1) Device Attacks adalah malware atau penyerangan secara langsung dari penyusup menyasar pada perangkat keras seperti PC, laptop, atau smartphone. Dengan menguasai perangkat tersebut, maka perangkat loT dapat dikendalikan dan disalahgunakan oleh penyusup.

2) IoT Automation Systems Attacks adalah sistem kecerdasan buatan yang mengintegrasikan sistem loT dengan server me- mungkinkan terjadinya, eror atau bug yang dapat diinjeksi oleh intruder. Kerentanan tersebut menimbulkan risiko keamanan dan keselamatan pengguna jika penyusup berhasil menyusup dan menguasai sistem automation IoT, sebagai contoh pengaturan suhu jarak jauh yang berhasil diretas, IPTV, dan lainnya.

3) Smart Device loT Attacks adalah perangkat pintar seperti smartphone, mesin cuci pintar, sentral pengontrol lampu, dan pintu rumah yang terhubung dalam sistem loT dapat menjadi target serangan penyusup, seperti pengontrolan kunci pintu rumah berbasis pin atau sidik jari.

4) IoT Apps and Solutions Attacks memanfaatkan aplikasi yang terhubung dengan perangkat loT, yang umumnya didasarkan pada platform Android. Android dipilih karena sederhana, harga terjangkau, open-source, komunitas yang aktif dan luas, serta mendukung berbagai aplikasi dan perangkat keras. Namun, ini juga membuat platform Android menjadi rentan terhadap serangan yang dapat menyisipkan malware sehingga perangkat loT tersebut terinfeksi dan mampu diambil alih.

h. Rootkit

Rootkit bisa dikategorikan sebagai malware atau malicious software yang memiliki kemampuan melebihi dari virus dan jenis malware lainnya. Tool berbahaya ini dibuat untuk beroperasi secara tersembunyi, mampu bertahan diri, dan tetap berfungsi meski sudah dimatikan. Kebanyakan, rootkit digunakan mengambil kendali server dari jauh, seperti untuk mencuri kata sandi, meretas akun, mencuri informasi kartu kredit, perbankan, dan hal-hal merugikan lainnya. Kebanyakan rootkit menginfeksi komputer akibat pengguna memperoleh surel atau mengunduh fail resmi namun telah diinfeksi dengan rootkit. Cara paling tepat untuk menghapus rootkit adalah dengan menginstal ulang sistem operasi perangkat. Terdapat lima jenis rootkit antara lain:

1) Rootkit in Hardware or Firmware ini dibuat agar dapat menyusup pada perangkat keras seperti hard drive, sistem BIOS, VGA Card, LAN card, dan sejenisnya. Tujuannya adalah memperoleh data, meng-intercept data, memodifikasi, hingga melakukan perusakan.

2) Rootkit for the Bootloader adalah jenis rootkit yang menyerang sistem bootloader dengan mengganti image loader OS dengan sistem baru sehingga ketika server korban di-restart akan eror atau diganti dengan sistem baru tersebut.

3) Rootkit for Memory adalah model rootkit yang hanya menyerang memori dengan menempatkan tool secara sementara (temporary) sebagai background process. Oleh karena itu, ketika mesin di-restart atau shut down, maka proses rootkit akan mati dengan sendirinya.

4) Rootkit for Applications adalah karakteristik rootkit menginfeksi, memodifikasi, hingga merusak daftar aplikasi yang terinstal dalam perangkat keras.

5) Rootkits that Operate in Kernel Mode dirancang untuk menyerang inti sistem operasi atau kernel. Tujuan utamanya adalah mengambil alih dan mengendalikan mesin sepenuhnya. Biasanya, OS versi lama yang masih memiliki bug masih dapat terinfeksi jenis rootkit ini.

i. Zero-day Exploit

Zero-day exploit merujuk pada situasi ketika peretas mengeksploitasi kerentanan dalam perangkat lunak atau perangkat keras yang baru dipublikasikan oleh vendor. Istilah "zero-day" menunjukkan bahwa penyerang menemukan dan mengeksploitasi kerentanan tersebut pada hari yang sama ketika vendor baru saja atau bahkan belum menyadari keberadaan kerentanannya.

j. Birthday Attack

Model serangan ini dilakukan dengan menerapkan sistem probabilitas dan bersifat acak berdasarkan tanggal kelahiran. Model ini tipikal intrusion yang dapat dikategorikan sebagai brute force, karena menggunakan potensi penemuan data kelahiran berdasarkan jumlah hari, bulan, dan tahun yang telah diperkirakan sebelumnya.

k. Phishing

Phishing merupakan teknik penipuan dengan menyamar seolah-olah adalah perangkat resmi dari vendor yang disamarkan. Cara penyebarannya adalah dengan melakukan pengiriman surel palsu, informasi palsu melalui SMS, WhatsApp, Telegram maupun media lainnya. Konten yang dilampirkan terkadang telah disisipi fail berbahaya dengan tujuan menjadi bot atau malware bagi perangkat korban. Berikut adalah lima jenis serangan phishing yang paling umum.

1) Email Phishing merupakan model pengiriman surel palsu dengan menyamarkan nama domain pengirim, meniru konten, mengubah, atau memodifikasi subject maupun header surel. Tujuannya adalah memperoleh kepercayaan pengguna untuk membaca, membuka fail lampiran, dan mengikuti instruksi membahayakan.

2) Spear Phishing adalah jenis phising yang menggunakan metode yang lebih kompleks karena peretas telah memiliki informasi awal tentang korban, mulai dari nama, tempat tanggal lahir, alamat, telepon, serta rincian informasi pribadi lainnya. Berbekal informasi tersebut, peretas mengirimkan link palsu melalui surel, media sosial, dan lainnya agar diklik oleh korban. Setelah berhasil mengelabui korban, data penting seperti data perbankan atau kartu kredit akan dicuri dan disalahgunakan.

3) Whaling Attacks mengincar korban yang telah dikenal dengan baik berkat rincian informasi pribadi. Pelaku kejahatan akan menyamar menjadi seseorang yang seolah memiliki kedekatan hubungan bisnis, emosional, atau hierarki kepangkatan. Kemudian peretas akan mengirimkan link palsu untuk menarik simpati pada korban agar bersedia mengisi data pribadinya seperti nama, tempat lahir, tanggal lahir, alamat rumah, nama anak, nama istri, telepon, nomor kesehatan, rekening, kartu kredit, dan lainnya.

4) Smishing dan Vishing adalah salah dua metode phishing yang mirip. Smishing adalah bentuk phishing yang menggunakan pesan teks atau SMS untuk menipu korban agar memberikan informasi pribadi atau mengeklik tautan yang mengarah ke situs web palsu. Pesan-pesan smishing sering kali mencoba menakut-nakuti korban dengan alasan akun terblokir, transaksi mencurigakan, atau hadiah palsu. Sementara itu, vishing, atau voice phishing, melibatkan panggilan suara atau telepon untuk melakukan penipuan. Penyerang menggunakan manipulasi suara untuk meminta informasi sensitif atau mengarahkan korban untuk melakukan tindakan tertentu, seperti mentransfer uang atau mengungkapkan informasi keuangan. Baik smishing maupun vishing bertujuan untuk mendapatkan informasi pribadi dengan cara memanipulasi korban melalui pesan teks atau panggilan suara.

5) Angler Phishing merupakan metode pishing yang diawali dengan mempelajari karakteristik dan kebiasaan korban terlebih dahulu. Mulai dari hobi, kegemaran makanan, minuman, tempat wisata, dan aktivitas lainnya. Tahap akhir peretas dalam mengelabui korbannya adalah melalui URL palsu, hijacking, laman web berbahaya, postingan dalam media sosial, percakapan, hingga penipuan untuk mengunduh dan menginstal malware pada perangkatnya.

I. Credential Reuse Attack

Serangan ini memanfaatkan kelemahan penggunaan kata sandi korban yang berhasil diretas dan valid digunakan untuk login ke dalam sistem. Berbekal data kredensial pengguna

dari hasil retasan tersebut, pelaku mengembangkan serangan dengan memperluas cakupan serangan pada sistem, seperti mencuri data pengguna lain, meningkatkan level autentikasi atau menanam bot dan malware. Biasanya, peretas akan menyimpan kredensial berupa username dan password tersebut untuk login pada beberapa sistem lain dengan asumsi kredensial tersebut masih bisa digunakan.

Uji Kemampuan Diri 2

1. Jelaskan efektivitas serangan DoS terhadap layanan yang dijalankan server dibandingkan jenis serangan lainnya.

2. Jelaskan model paket data yang dapat diserang dalam proses DoS.

3. Mengapa DDoS lebih berbahaya dibandingkan DoS? Jelaskan alasannya.

4. Bagaimana cara kerja serangan MitM agar memperoleh data pribadi pengguna?

5. Mengapa SQL Injection bisa dikategorikan sebagai ketahanan dengan risiko tinggi (high risk vulnerability)? Jelaskan.

Rangkuman

1. Keamanan selalu identik dengan mekanisme mempertahankan diri dari segala kemungkinan terjadi serangan, menutup celah-celah yang dapat menyebabkan intruder masuk ke sistem.

2. Mekanisme keamanan komputer ada tiga macam, antara lain threat analysis, security policy, dan security mechanism.

3. Network intrusion merupakan setiap aktivitas ilegal, dilarang, dan tidak sesuai prosedur resmi terhadap sistem jaringan digital. Tujuannya adalah mengeksploitasi data atau informasi yang tersimpan dalam jaringan yang bersifat penting dan rahasia.

4. Jenis intrusion dibedakan menjadi dua macam, yaitu passive dan aggressive intrusion.

5. DoS adalah model serangan yang mengirimkan data sampah berukuran besar secara berulang-ulang dalam waktu tertentu untuk mematikan sistem jaringan.

6. Pelaku dalam cyber crime sering disebut dengan istilah cyber criminals, cyber threat, hacker, cracker, intruder, atau istilah sejenis yang menggambarkan aktivitas ilegal mereka dalam dunia maya.

Soal Latihan Bab 2

A. Pilihlah jawaban yang benar.

1. Karakteristik program berbahaya yang diciptakan dengan cara disisipkan. melalui aplikasi resmi dengan tujuan mengelabui pengguna agar dapat menginfeksi komputer ketika aplikasi yang terinfeksi dieksekusi pengguna merupakan jenis....

A. Trojan

B. malware

C. virus

D. spyware

E. spam

2. Kode program berbahaya yang ditulis untuk dapat bersembunyi, menduplikasi diri dan menginfeksi fail lainnya secara cepat meski tidak merusak sistem secara signifikan merupakan salah satu karakteristik dari....

A. worm

B. Trojan

C. rootkit

D. backdoor

E. virus

3. Kondisi ketika komputer tiba-tiba sering menampilkan beragam iklan baik di desktop maupun aplikasi Microsoft Word dapat diidentifikasi telah terkena malware. Berdasarkan karakteristik tersebut, jenis malware yang telah menyerang komputer adalah ....

A. worm

B. Trojan

C. rootkit

D. backdoor

E. adware

4.Karena kelalaian pengguna yang telah mengeklik gambar aneh dalam Facebook, pengguna tersebut memperoleh beberapa notifikasi adanya usaha login dari perangkat berbeda, dan beberapa kali akunnya melakukan posting aneh yang mengaitkan beberapa pengguna lainnya. Contoh kondisi tersebut dapat dijumpai jika komputer telah terinfeksi

A. adware

B. malvertising

C. Scammer

D. virus

E. DoS

5. Budi menerima notifikasi surel dari Bank XYZ bahwa adanya permintaan penggunaan kartu kredit untuk peng- ajuan layanan server dengan nomor kartu kreditnya. Karena tidak merasa menggunakan atau mengajukan layanan tersebut, Budi meminta bank untuk menghentikan proses kartu kreditnya. Kejadian tersebut dapat diakibatkan oleh beberapa penyebab serangan. Di antara pilihan berikut, yang tidak tepat untuk diidentifikasi sebagai penyebab carding terhadap Budi adalah ....

A. Phising

B. MitM

C. SQL Injection

D. Virus

E. Backdoor

6. Komputer yang telah terinfeksi malware dan berhasil dikendalikan oleh penyerang dari jarak jauh dimanfaatkan untuk melakukan kejahatan seperti DoS. adalah contoh dari . . . .

A. Robot

B. Logic bomb

C. Honeybot

D. Botnet

E. Adware remote

7. Antivirus dapat mendeteksi malware dengan membandingkan beberapa aspek, seperti jenis ekstensi, hashing, source code, nama fail maupun kemampuannya. Dalam database set virus, program antivirus bisa mencocokkan beberapa parameter. Di antara pilihan berikut, yang tepat untuk digunakan sebagai pengenal malware adalah ....

A. repositori virus

B. mandatory boor

C. macros file

D. security code

E. signature file

8. Karena adanya celah keamanan dalam FTP web perusahaan, penyerang dapat menggungah tool untuk membuka layanan pintu masuk melalui port tertentu. Teknik ini dikenal dengan nama...

A. backdoor

B. reverse shell

C. ransomware

D. Trojan

E. metasploit

9. Untuk menghindari terjadinya serangan MitM dalam sebuah koneksi dan sesi komunikasi, sebaiknya pengguna mewaspadai beberapa hal. Di antara pilihan berikut, perilaku yang tepat untuk mengurangi potensi terjadinya serangan tersebut adalah....

A. memperkuat kata sandi

B. mengaktifkan antivirus dan diperbarui secara berkala

C. memperkuat program anti-malware

D. tidak menghubungkan laptop dengan Wi-Fi umum

E. menghubungkan Windows dengan repositori agar selalu diperbarui

10. Di antara pilihan berikut, perilaku yang berpotensi rendah untuk menyebabkan terjadinya serangan siber atau menyebarnya malware dalam sistem komputer adalah . . . .

A. menginstal perangkat lunak

B. terhubung dengan Wi-Fi umum yang gratis

C. menggunakan sarana VPN gratis

D. terhubung proxy secara gratis

E. Tor Services

B. Jawablah pertanyaan-pertanyaan berikut dengan jelas dan tepat.

1. Jelaskan tahapan memeriksa komputer yang terindikasi terinfeksi malware.

2. Jelaskan tahapan terjadinya proses serangan siber.

3. Jelaskan perbedaan antara DoS dan DDoS dalam bentuk tabel perbandingan.

4. Mengapa serangan DDoS lebih efektif dan cepat dibandingkan DoS.

5. Mengapa Zero-Day Exploit lebih berbahaya dibandingkan serangan SQL Injection ketika sebuah aplikasi diluncurkan pertama kali? Jelaskan.

C. Soal Praktik.

Tugas bersifat individu.

1. Untuk mendeteksi lalu lintas data yang memuat konten fail berbahaya, sistem jaringan diperlukan proxy yang dilengkapi dengan antivirus.

2. Dalam tugas individu ini, peserta didik diminta mempersiapkan komputer berbasis Linux desktop (seperti Ubuntu, Debian, Knoppix, Kali, atau lainnya), kemudian beri nama PC-Linux.

3. Selanjutnya, instal paket aplikasi antivirus dalam server tersebut. Gunakan kembali topologi infrastruktur jaringan yang telah dibuat dalam Ruang Kolaborasi 2 pada Subbab B tentang DOS. Aturlah dan hubungkan PC-Linux agar terhubung dengan server web dan Linux. Buat FTP server pada PC-Linux kemudian lakukan eksploitasi dari Linux.

4. Buatlah analisis dengan antivirus yang telah diinstal sebelumnya. Apakah aktivitas dapat mendeteksi eksploitasi dari Linux atau tidak? Jelaskan.

5. Buatlah laporan dalam bentuk PDF kemudian diskusikan hasilnya di dalam kelas.

Soal Tipe AKM

Bacalah teks berikut untuk mengerjakan soal nomor 1-2.

Ketika berinteraksi dengan teknologi informasi, kita harus menyadari fungsi dan kepentingan teknologi digital yang sedang digunakan. Mulai dari perangkat keras yang digunakan, perangkat lunak yang diinstal, etika perilaku yang diterapkan, hingga kesadaran akan potensi gangguan ancaman dan serangan yang mungkin terjadi. Penting bagi kita untuk selalu mengedepankan aspek CIA Triad sebagai referensi dan acuan ketika berkomunikasi dalam dunia maya. Potensi serangan dan gangguan keamanan dalam penyediaan informasi relatif besar kemungkinannya jika sistem informasi tersebut dipublikasikan ke internet dan bisa diakses oleh pengguna secara umum. Jenis serangan tersebut dapat beraneka ragam, mulai dari DoS, Virus, MitM, hingga pengambilalihan server.

1. Perhatikan beberapa contoh perilaku berikut. Sesuaikan kriteria CIA pada kolom sebelah kiri dengan menarik garis ke kolom sebelah kanan.

2. Perhatikan kebenaran pernyataan berikut tentang penerapan atau dampak serangan terhadap aspek-aspek dalam CIA dengan mencentang (✔) kolom Benar atau Salah.

Bacalah teks berikut untuk mengerjakan soal nomor 3.

Malware: Ancaman Tersembunyi dalam Dunia Digital

Malware, singkatan dari "malicious software," merujuk pada berbagai jenis perangkat lunak yang diciptakan dengan tujuan merusak, mengganggu, atau mencuri data dari komputer atau jaringan milik pengguna lain. Malware dapat muncul dalam berbagai bentuk dan dapat menyebabkan kerugian yang signifikan bagi individu, perusahaan, atau bahkan pemerintahan.

Cara Penyebaran Malware:

1. Email Phishing: Melalui surel yang tampak asli, pengguna diminta untuk mengeklik tautan atau membuka lampiran yang sebenarnya berisi malware.

2. Drive-by Downloads: Pengguna secara tidak sengaja mengunduh malware saat mengunjungi situs web yang terinfeksi.

3. Perangkat Eksternal/USB: Malware dapat menyebar melalui perangkat eksternal/ USB yang terinfeksi saat dipindahkan dari satu komputer ke komputer lain.

4. Unduh Software Tidak Resmi: Pengguna yang mengunduh perangkat lunak dari sumber yang tidak resmi atau tidak terpercaya dapat terinfeksi malware.

Untuk melindungi diri dari malware, pengguna harus menggunakan perangkat lunak antivirus yang terbaru, menjaga sistem operasi dan perangkat lunaknya tetap diperbarui, menghindari mengklik tautan atau membuka lampiran dari surel yang mencurigakan, dan melakukan tindakan pencegahan keamanan lainnya secara teratur. Selain itu, penting juga untuk meningkatkan kesadaran tentang ancaman malware dan memperhatikan tanda-tanda infeksi yang mungkin muncul pada sistem komputer atau jaringan.

3. Malware adalah script kode yang ditulis seseorang dengan kemampuan untuk bersembunyi, menduplikasi dirinya, atau memperbanyak, menginfeksi, menyerang sistem, bahkan merusaknya. Malware dapat diklasifikasikan dalam berbagai jenis, seperti virus, worm, Trojan, dan lainnya. Di antara pernyataan berikut, tentukan kebenaran karakteristik jenis-jenis malware berikut dengan mencentang (✔) kolom Benar atau Salah.

Bacalah teks berikut untuk mengerjakan soal nomor 4-5.

Ancaman dan Serangan Siber: MitM dan Serangan Terhadap Password

Teknik Man-in-the-Middle (MitM) dan serangan terhadap password merupakan dua jenis ancaman siber yang berbeda tetapi sama-sama merugikan dan dapat dimanfaatkan oleh para peretas. Meskipun keduanya memiliki prinsip yang berbeda, yaitu MitM bertujuan merekam dan memodifikasi data yang ditransmisikan, sementara serangan terhadap password bertujuan untuk memperoleh akses ke sistem dengan mendapatkan informasi autentikasi. Namun, keduanya menunjukkan pentingnya perlindungan data dan kesadaran keamanan jaringan yang kuat.

MitM merupakan serangan yang canggih dan membutuhkan keterampilan teknis yang tinggi serta penggunaan alat-alat khusus. Serangan ini menempatkan perangkat tiruan di antara komunikasi yang sebenarnya terjadi antara dua pihak sehingga peretas dapat memanipulasi atau mencuri data secara rahasia. Di sisi lain, serangan terhadap password sering kali mengandalkan kecerobohan atau kelemahan dalam pemilihan kata sandi oleh pengguna. Meskipun database biasanya menyimpan password dalam bentuk terenkripsi, kombinasi kata sandi yang lemah masih rentan terhadap serangan brute force atau teknik lainnya yang digunakan oleh peretas.

Simpulannya, sementara MitM menekankan perlunya melindungi integritas dan kerahasiaan data selama transmisi. Serangan terhadap password menyoroti pentingnya penggunaan kata sandi yang kuat dan langkah-langkah keamanan tambahan, seperti autentikasi dua faktor (2FA). Dengan memahami perbedaan dan potensi dampak dari kedua jenis ancaman ini, organisasi dan pengguna dapat mengambil tindakan proaktif untuk meningkatkan keamanan dan melindungi data mereka dari serangan siber.

4. Berdasarkan teks di atas, cocokkan kasus serangan MitM dengan menarik garis antara kedua kolom berikut.

5. Lakukan analisis kebenaran karakteristik dari masing-masing jenis serangan berikut dengan mencentang (✔) kolom Benar atau Salah.

Refleksi

Serangan siber merupakan jenis serangan yang berlaku tidak hanya sebatas pada perangkat digital yang terhubung dengan internet saja. Namun, semua aktivitas yang memiliki keterkaitan dengan teknologi informasi yang dilakukan secara ilegal dan berpotensi merugikan orang lain maka bisa dikatakan sebagai tindakan cyber crime. Terkait hal tersebut, refleksikan pemahaman Anda terkait etika, kebijakan dan nilai hukum dalam keamanan data atau informasi dengan melengkapi mind map berikut.

Setelah mengisi mind map di atas, pindailah kode QR berikut untuk mengakses Soal-soal Remedial dan Pengayaan. Pilih dan kerjakan Soal-soal Pengayaan jika Anda tidak melihat kembali materi selama mengisi mind map. Sebaliknya, apabila Anda masih melihat kembali materi, pilih dan kerjakan Soal-soal Remedial yang tersedia.

Setelah memahami materi ancaman dan serangan siber, Anda tentu sudah mampu:

1. mengidentifikasi pentingnya mengenali jenis ancaman dan serangan dalam jaringan,

2. menganalisis ancaman dan serangan keamanan, dan

3. melakukan simulasi serangan dan teknik pendeteksiannya.

0 komentar: