Remote Server

Bab 1

Tujuan Pembelajaran

Setelah mempelajari bab ini, peserta didik diharapkan mampu:

1. Menjelaskan konsep kerja remote server.

2. Mengoperasikan protokol RDP.

3. Menjalankan mekanisme remote dengan Telnet.

4. Menginstal, mengonfigurasi, dan mengakses server dengan SSH.

5. Menerapkan SSH key-based authentication dalam remote server.

6. Mengombinasikan remote SSH dengan sistem PAM.

7. Mengimplementasikan jenis protokol remote lainnya.

Prolog

Mesin server merupakan perangkat sensitif yang memerlukan lingkungan khusus sebagai bagian dari pemeliharaan dan keamanannya. Pada umumnya, perangkat tersebut perlu disimpan dalam sebuah ruang atau bahkan gedung yang secara khusus dikondisikan agar mesin server mampu beroperasi selama 24 jam tanpa gangguan. Oleh karena perawatan khusus tersebut dengan lingkungannya sangat terisolasi, server diatur agar bisa diakses secara remote (jarak jauh) oleh para klien. Apa itu remote server? Bagaimana cara kerja dan proses konfigurasinya? Untuk menjawab pertanyaan-pertanyaan tersebut, simaklah pembahasan dalam bab berikut secara saksama.

Gambar 1.1 Teknisi melakukan pemeliharaan di ruang server.

A. Konsep Remote Server

Istilah remote mengacu pada konsep pekerjaan yang dilakukan tanpa berinteraksi langsung secara fisik dengan lingkungan kerja. Artinya, Anda tidak perlu mendatangi (on-site) area kerja tersebut. Sebagai contoh, remot televisi yang memiliki pengertian sebagai perangkat keras untuk mengatur dan mengoperasikan televisi dari jarak jauh. Begitu juga dengan remote server mempunyai konsep yang sama sebagai mekanisme pengaksesan dan pengontrolan server jaringan dari jarak jauh.

Teknik pengoperasian remote server dapat dilakukan selama klien dan server terhubung dalam jaringan yang sama layaknya menggunakan console secara langsung. Syarat penting agar server dapat diakses secara remote adalah melalui port service tertentu yang memungkinkan klien dapat mengajukan request menuju server melalui teknologi jaringan, baik secara lokal (LAN) maupun secara dari jarak jauh (WAN) sehingga lebih efisien dalam hal kecepatan, ketepatan, waktu, dan biaya. Misalnya, sebuah web server dengan IP publik 143.198.197.110 berbasis Linux CentOS yang dijalankan di negara Amerika Serikat dapat diakses dan dijalankan dari Indonesia. Konsep kerja remote server sebenarnya memiliki kemiripan dengan komunikasi antarmanusia, sebagaimana yang dicontohkan dengan dialog berikut.

Gambar 1.2 Proses remote server.

Teknologi remote server ini memiliki berbagai peran dan manfaat, antara lain sebagai berikut.

1. Memonitor dan mengendalikan aktivitas user dalam sistem operasi.

2. Mengatur, memanajemen, dan mengendalikan komputer server dari jarak jauh selama terhubung dengan komputer melalui jaringan.

3. Memperbarui sistem library atau repositori sistem operasi.

4. Me-restart dan mengonfigurasi server dari jarak jauh.

5. Memonitor penggunaan sumber daya server hardware.

6. Pemeliharaan (maintenance) dan pengaturan bandwith jaringan.

7. Memudahkan pemeliharaan jika terjadi masalah dalam server dan sistem jaringan.

8. Mempermudah pengaksesan database pada server.

9. Efisiensi biaya dan waktu pekerjaan.

Perangkat jaringan dengan firmware atau sistem pengoperasian yang sudah menyediakan fitur remote, antara lain sebagai berikut.

1. Cisco Router melalui Telnet.

2. Remote server Linux melalui layanan Telnet dan SSH.

3. Remote server MikroTik melalui WinBox dan Telnet.

4. Remote server berbasis Windows melalui aplikasi Remote Desktop Connection.

5. Perangkat remote access point melalui web atau console.

6. Remote manageable switch melalui web atau console.

7. Perangkat firewall dan lainnya.

Namun demikian, metode remote access juga memiliki beberapa kelemahan yang bisa terjadi ketika melakukan transmisi data, yaitu sebagai berikut.

1. Rentan terhadap sniffing.

2. Sering kali teknik remote access mengalami delay bahkan terjadi kegagalan karena sangat bergantung pada kualitas koneksi jaringan.

3. Intruder (penyusup) dapat memasuki sistem dengan mudah. karena adanya kelemahan pada sistem server dari sisi aplikasi dan terbukanya remote access service port.

Anda dapat menggunakan beberapa aplikasi penyedia layanan remote server, seperti Team Viewer, Putty, Radmin, Real VNC, dan Remote Desktop Connection.

Aktivitas Mandiri 1

A. Uji Pengetahuan

1. Jelaskan menurut pemahaman Anda tentang metode remote access server dan konsep kerjanya.

2. Tuliskan minimal tiga perangkat apa saja yang telah menerapkan metode remote access.

3. Tuliskan dan jelaskan kelebihan memanfaatkan teknologi remote access bagi dunia usaha.

4. Mengapa remote server rentan terhadap serangan intruder? Jelaskan.

B. Eksperimen

Informasi tentang Telnet sebagai layanan remote yang kurang aman perlu dikaji mendalam. Untuk mengujinya, lakukan praktik berikut.

1. Siapkan komputer server Debian yang telah terhubung LAN dengan layanan server Telnet.

2. Sambungkan dua PC dalam jaringan lokal agar bisa terhubung dengan server.

3. Gunakan salah satu PC sebagai pengakses layanan server Telnet.

4. Sementara itu, gunakan komputer yang lain sebagai terminal sniffer dengan aplikasi Wireshark.

5. Capture komunikasi data antarklien dengan server Telnet, kemudian buat laporan analisis hasil capture tersebut dengan format PDF.

B. Remote Desktop Protocol (RDP)

RDP atau Remote Desktop Protocol merupakan servis untuk memudahkan user menggunakan remote host atau perangkat dari jarak jauh pada keluarga sistem operasi Windows. Dengan RDP ini, pengguna dapat berinteraksi dan mengelola mesin Windows seperti sedang berada di depan monitor atau desktop-nya. Secara default, port layanan RDP adalah 3389. Saat ini, banyak sistem operasi yang melengkapi sistemnya dengan protokol RDP, seperti FreeBSD, keluarga Linux, Solaris, Unix, keluarga OS Windows, dan macOS.

Dalam praktik ini, Anda akan mengaktifkan dan mengonfigurasi protokol RDP pada server yang pernah Anda bangun sebelumnya dengan Windows Server 2012.

Praktik 1

Mengonfigurasi RDP Windows Server 2012

Syarat: Tersedianya laptop/PC dengan RAM minimal 8 GB.

1. Jalankan komputer Windows Server 2012 yang telah di-setup sebelumnya dan pastikan telah terhubung LAN dengan alamat IP 192.168.56.10/24.

2. Aktifkan Windows PowerShell, kemudian masukkan perintah sconfig, untuk memulai server setup.

3. Masukkan opsi angka "7", kemudian Enter.

Gambar 1.3 Tampilan opsi 7 untuk pengaturan RDP.

4. Inputkan "E" untuk mengaktifkan protokol RDP pada server diikuti langkah memasukkan opsi angka "1" agar setiap klien dengan berbagai versi dapat melakukan fungsi remote desktop. Klik OK untuk menyetujui proses tersebut pada kotak dialog.

Gambar 1.4 Kotak dialog yang mengonfirmasi bahwa RDP sudah aktif.

5. Tekan tombol Enter untuk kembali ke menu awal PowerShell, kemudian masukkan opsi angka "13" untuk me-restart mesin. Klik Yes untuk me-reboot komputer server.

Gambar 1.5 Melakukan restart pada komputer server.

6. Agar konfigurasi RDP pada server berjalan dengan baik, Anda harus mengatur konfigurasi firewall dengan menekan tombol Windows kemudian ketikkan string Firewall dan pilih Allow an app through Windows Firewall.

Gambar 1.6 Mencari pengaturan Firewall di Windows Explorer.

7. Aktifkan fitur Remote Desktop, dan pastikan opsi Private dan Public juga ter-check list, kemudian klik OK.

Gambar 1.7 Mengaktifkan fitur Remote Desktop dalam Firewall.

8. Selanjutnya, lakukan pengujian protokol RDP yang telah dikonfigurasi pada server melalui komputer klien (pada latihan ini menggunakan Windows 10). Tekan tombol Windows, ketikkan Remote Desktop Connection dan Enter.

Gambar 1.8 Mencari Remote Desktop Connection di Windows Explorer.

9. Setelah muncul jendela pengaturan awal Remote Desktop Connection, masukkan alamat IP server (contoh alamat IP 192.168.56.10) dan nama user (sebagai contoh Administrator) untuk login ke server.

Gambar 1.9 Tampilan Remote Desktop Connection.

10. Masukkan password Administrator komputer server Windows.

Gambar 1.10 Kotak dialog Windows Security.

11. Muncul kotak peringatan tentang keamanan sertifikat digital dalam pengaksesan dengan metode RDP, abaikan saja dengan mengeklik tombol Yes.

Gambar 1.11 Peringatan akses RDP.

12. Jika berhasil, akan tampil layar desktop Windows Server pada monitor Anda seperti gambar berikut. Kondisi tersebut sama seperti ketika Anda melakukan pengelolaan langsung pada komputer meski tidak sedang berada di depan mesin. Teknik ini sangat berguna untuk melakukan manajemen server pada jarak jauh.

Gambar 1.12 Layar desktop RDP di komputer klien.

Aktivitas ini akan memberikan pemahaman, keterampilan, dan kemandirian bagi peserta didik untuk melakukan konfigurasi RDP pada Windows Server 2012.

Ruang Kolaborasi 1

Mengidentifikasi dan Mengonfigurasi Port RDP

1. Bentuklah kelompok dengan anggota minimal dua orang teman dalam kelas Anda.

2. Selanjutnya, buatlah infrastruktur jaringan seperti gambar berikut.

Gambar 1.13 Skema jaringan server untuk RDP.

3. Lakukan konfigurasi routing agar PC Client dapat terhubung dengan Windows Server 2012.

4. Lakukan redirect port 10000 dari PC Client agar dapat menyetel remote untuk Windows Server port 3389.

5. Buatlah laporan dalam format PDF dan presentasikan di depan kelas.

C. Protokol Telnet

Protokol Telnet merupakan protokol remote server generasi pertama yang bekerja di layer 7 OSI (application) sehingga memungkinkan pengguna mengakses dan mengoperasikan mesin komputer melalui terminal, seperti Command Prompt, Shell Command, atau aplikasi pendukung lainnya. Pengguna dapat menginstruksikan. server melalui perintah berbasis tunggal atau command line selama memenuhi dua syarat utama, yaitu terdapat layanan Telnet di sisi server dan klien. Kelemahan protokol ini adalah komunikasi antarmesin tidak menggunakan metode keamanan tingkat tinggi seperti enkripsi. Hal ini menyebabkan pencurian data mudah untuk dilakukan seperti teknik sniffing sehingga saat ini Protokol Telnet sudah sangat jarang digunakan.

Praktik 2

Mengonfigurasi Server Telnet

Syarat: Tersedianya laptop/PC dengan RAM minimal 8 GB.

Untuk melakukan praktik instalasi server Telnet dan cara pengujiannya, ikuti langkah berikut.

1. Siapkan mesin server dengan OS Linux Debian minimal versi 11 (Bullseye) atau versi di atasnya.

2. Perhatikan skema jaringan berikut.

Gambar 1.14 Skema jaringan lokal dengan switch LAN.

Spesifikasi:

a. Komputer Klien

Alamat IP: 192.168.56.1/24

OS : Windows 10

b. Server

Alamat IP: 192.168.56.20/24

OS : Linux Debian 11

Hostname: Erlangga

3. Atur nama mesin server dengan mengedit file /etc/hosts, tambahkan baris perintah:

Gambar 1.15 Edit file /etc/hosts.

4. Ketikkan baris perintah berikut untuk menambahkan daftar mesin lokal:

5. Reboot server, kemudian login ke sistem Linux, baik secara langsung melalui console maupun melalui remote SSH, lalu console akan berubah seperti Gambar 1.16.

Gambar 1.16 Console Linux setelah Hostname diubah.

6. Atur alokasi alamat IP server menjadi 192.168.56.20/24 dengan mengedit file /etc/network/interfaces.

Selanjutnya, keluar dan simpan file tersebut.

7. Dalam file resolv.conf tambahkan IP DNS server yang dapat digunakan sebagai rujukan mesin server agar terhubung dengan internet.

Gambar 1.17 Menuliskan IP DNS server dalam file /etc/resolv.conf.

8. Restart layanan jaringan dengan perintah berikut.

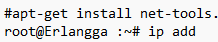

9. Secara default perintah pada versi Debian 11.3 untuk memperlihatkan konfigurasi alamat IP adalah dengan "ip address" atau disingkat "ip add", Namun, bagi pengguna Linux Debian versi sebelumnya mungkin kurang mengenalnya. Aplikasi ifconfig dapat diinstal dengan perintah

Gambar 1.18 Konfigurasi alamat IP.

10. Agar dapat menginstal server Telnet pada Debian 11.3 Anda harus meningkatkan daftar repositori yang terletak pada /etc/apt/sources.list.

Selanjutnya, tambahkan repositori berikut.

Simpan dengan menekan Ctrl + X, tekan Y kemudian enter.

11. Perbarui repositori dengan menggunakan perintah:

12. Instal paket aplikasi server Telnet dengan perintah:

13. Selanjutnya, unduh aplikasi Putty pada komputer Windows (klien). Masukkan alamat IP 192.168.56.20 dan jenis koneksi pada pilihan Telnet dan klik Open.

Gambar 1.19 Pengaturan IP server Telnet.

14. Login dengan user yang telah dibuat sebelumnya (secara default user root tidak dapat digunakan untuk remote server).

Gambar 1.20 Login ke sistem dengan Telnet.

15. Untuk menguji keamanan komunikasi end-to-end protocol Telnet, Anda dapat meng-capture-nya dengan aplikasi Wireshark. Berikut adalah contoh hasil sniffing antara komputer klien dan alamat IP 192.168.56.1 dan server Telnet dengan alamat IP 192.168.56.20 menggunakan username: smkbisa, dengan password: 123.

Gambar 1.21 Hasil sniffing Telnet dengan Wireshark.

16. Dengan demikian, metode remote access menggunakan Telnet sebaiknya tidak diterapkan dalam jaringan guna meningkatkan sistem keamanan jaringan.

Aktivitas ini akan memberikan pemahaman, keterampilan, dan kemandirian bagi peserta didik untuk melakukan konfigurasi Telnet dengan Linux.

Aktivitas Mandiri 2

A. Uji Pengetahuan

1. Jelaskanlah konsep kerja server Telnet.

2. Tulis dan jelaskan syarat melakukan remote server dengan Telnet.

3. Apakah layanan port (port service) server Telnet bisa diganti? Jelaskan.

4. Mengapa Telnet dianggap kurang aman (secure)? Jelaskan.

B. Eksperimen

Apakah Windows 10 menyediakan layanan fitur server Telnet yang memungkinkan klien bisa mengaktifkan remote melalui Terminal atau Command Prompt? Lakukan analisis terhadap pertanyaan tersebut dengan membuat laboratorium percobaan sebagai berikut.

1. Sambungkan 2 PC berbasis Windows 10 dalam jaringan lokal agar bisa saling terhubung.

2. Gunakan salah satu PC sebagai pengakses layanan server Telnet.

3. Lakukan percobaan akses Windows menggunakan Telnet. Jika tidak bisa, lakukan instalasi server Telnet pada komputer.

Tugas: Catat dan buatlah laporan terhadap hasil praktik tersebut dengan format PDF.

Aktivitas ini melatih kemampuan bernalar kritis peserta didik dalam menjelaskan konsep server telnet.

Uji Kemampuan Diri 1

1. Jelaskan perbedaan antara protokol RDP dan Telnet?

2. Syarat apa saja yang perlu disiapkan untuk melakukan Remote Desktop Windows? Jelaskan.

3. Mengapa RDP membutuhkan bandwidth lebih besar dibandingkan Telnet? Jelaskan.

4. Mengapa komunikasi data dalam proses remote rentan terhadap serangan? Jelaskan.

Aktivitas ini melatih kemampuan bernalar kritis peserta didik dalam menjelaskan konsep protokol Remote Desktop Windows.

D. Secure Shell (SSH)

1. Pengertian

Protokol Secure Shell (SSH) lazim digunakan oleh para administrator jaringan sebagai pengganti Telnet yang dianggap kurang aman. SSH pertama kali diperkenalkan Tatu Ylonen (Universitas Helsinki Finlandia) yang menerapkan metode saluran aman dan teknik enkripsi dalam komunikasinya, membuat protokol ini relatif lebih aman dibandingkan dengan koneksi Telnet, RAW, rlogin, atau koneksi lainnya. Fungsi utama dari SSH adalah menjadi pemandu dalam melakukan transfer data secara aman dari jarak jauh. Mekanisme pengiriman data di-bundling dengan metode enkripsi yang dikategorikan menjadi tiga macam, yaitu simetris, asimetris, dan hashing.

2. Cara Kerja

Syarat utama komunikasi dengan protokol SSH adalah terdapatnya layanan SSH client dan SSH server. Komunikasi SSH bermula jika ada request bind dari klien melalui port tertentu (besar) menuju default port kerja SSH server, yaitu 22. Jika port tersebut dalam kondisi open dan request disetujui, terjadilah sesi koneksi antarklien-server. Tahap berikutnya, klien akan meminta public key dan host key pada server SSH saat pertama kali terhubung. Selanjutnya, server akan menentukan jenis algoritma apa yang akan dipakai untuk mengamankan transmisi data yang terjadi, yaitu dengan TripleDES atau IDEA ataupun yang lainnya. Komputer klien akan menciptakan session key serta mengenkripsinya dengan public key yang diperoleh dari server. Begitu pula sebaliknya, SSH server akan mendekripsi session key dari komputer klien dan mengenkripsinya kembali dengan public key yang dikirimkan oleh klien. Kemudian session key tersebut dikirimkan ke komputer klien untuk diverifikasi. Jika tahapan-tahapan tersebut sukses dilalui, akan muncul prompt login pada layar monitor komputer klien. Dengan demikian, koneksi remote dengan protokol SSH telah berhasil berjalan antara server dan klien.

3. Kelebihan

Dibandingkan mode koneksi remote lainnya, protokol SSH memiliki beberapa kelebihan sebagai berikut.

a. Menerapkan teknik session key dengan enkripsi public key pada dua sisi, yaitu klien dan server. Kondisi tersebut menyebabkan data hanya bisa dibaca dan diakses oleh klien yang terkoneksi sehingga meminimalisasi terjadinya sniffing dan data yang ditransmisikan akan lebih aman.

b. Memiliki standar autentikasi untuk masuk ke sistem server.

c. Memiliki metode enkripsi dan verifikasi di sisi klien dan server sehingga membuat koneksi lebih aman dan kerahasiaannya terjaga.

d. Menjadi solusi utama pengganti protokol koneksi dengan Telnet,rlogin, ftp, dan rsh yang cenderung mudah di-sniffing.

4. Jenis Enkripsi

Enkripsi adalah teknik pengubahan bentuk asli menjadi bentuk lain yang tidak mudah dibaca informasinya, misalnya teks "Erlangga❞ menjadi "@#12j&*(!^". Tujuan utama dari enkripsi adalah menyembunyikan informasi asli dari data yang dikirimkan agar tidak mudah disadap, dibaca, dan disalahgunakan oleh orang lain, kecuali memiliki kunci yang bisa mendekripsinya. Dalam SSH, terdapat tiga jenis enkripsi, yaitu sebagai berikut.

a. Symmetric Encryption

Metode enkripsi ini menggunakan model satu secret key yang tersimpan dalam masing-masing mesin klien atau server. Key tersebut digunakan untuk melakukan enkripsi ataupun dekripsi setiap data yang dikirimkan, baik dari klien maupun server tanpa diikutsertakan.

b. Asymmetric Encryption

Metode ini lebih aman dibanding symmetric encryption. Dalam penggunaannya, jenis enkripsi ini memanfaatkan dua jenis key terpisah dalam pasangan public-private key pair. Setiap data yang dienkripsi oleh public key hanya dapat didekripsi oleh private key yang dimiliki pasangannya.

c. Hashing

Teknik ini sering dikenal dengan istilah one-way hash atau metode hashing satu arah. Artinya, enkripsi yang dihasilkan tidak memiliki pola yang tetap dan tidak jelas sehingga tidak dapat didekripsi. Metode hashing tidak dapat diterapkan dalam setiap transmisi data SSH. Hashing sering digunakan untuk memeriksa keaslian pesan yang dikirim atau diterima. Contohnya HMAC (Hash-based Message Authentication).

Uji Kemampuan Diri 2

SSH adalah salah satu jenis protokol yang dibuat untuk menggantikan protokol Telnet yang kurang aman. Setiap data yang ditransmisikan antara klien dan server atau sebaliknya, selalu menggunakan metode enkripsi dan saluran aman dengan tujuan mengurangi potensi sniffing. Berikan tanda centang (✔) pada kolom Benar atau Salah pada pernyataan berikut.

Berikut adalah perbedaan teknik enkripsi yang diterapkan pada SSH1 dengan SSH2.

Tabel 1.1 Perbandingan teknik enkripsi SSH v1 dan SSH v2.

Teknik enkripsi saat proses autentikasi SSH2 menggunakan DSA, sedangkan SSH1 menggunakan RSA.

5. Tool SSH Client

Untuk mengakses layanan SSH server yang telah dijalankan oleh server dalam jaringan, dapat menggunakan aplikasi SSH client yaitu:

a. Menggunakan terminal console Linux dengan perintah

b. Jika klien adalah Windows, Anda dapat menggunakan bantuan beberapa tools seperti Putty, Bitvise, mRemoteNG, PuttyTray, MobaXterm, SMARTTY, Terminals, KITTY, dan lainnya.

Praktik 3

Menginstal dan Mengonfigurasi SSH Server

Syarat: Tersedianya laptop/PC dengan RAM minimal 8 GB.

Untuk skema jaringannya, Anda dapat menggunakan mode jaringan pada Praktik 2, kemudian perhatikan tahapan praktik berikut.

1. Gunakan komputer server sebelumnya pada praktik server Telnet. (Pada Praktik 2)

2. Untuk instalasi SSH server dapat menggunakan dua metode, yaitu melalui source DVD instalasi OS Debian atau langsung dari repositorinya. Dalam contoh ini menggunakan repositori.

3. Instal paket ssh-server dengan perintah berikut.

4. Setelah selesai dan tidak muncul eror, layanan SSH server sudah dapat digunakan dengan default port 22. Perlu diketahui bahwa dalam Debian 11 secara default tidak mengizinkan user root untuk login ke sistem secara remote. Untuk mengubah konfigurasi SSH server, edit file /etc/ssh/sshd_config dengan perintah.

Selanjutnya, edit dengan menghilangkan tanda pagar di depan baris port 22 untuk mengaktifkan port SSH dan ubah baris perintah #PermitRoot Login prohibit-password menjadi PermitRoot Login yes agar user root dapat login menggunakan protokol SSH.

Gambar 1.22 Pengaturan SSH server.

5. Restart layanan SSH server dengan salah satu perintah berikut.

atau

6. Untuk menampilkan status layanan SSH server untuk memastikan telah bekerja dengan baik, gunakan perintah sebagai berikut.

Gambar 1.23 Tampilan Status SSH.

7. Selanjutnya, lakukan pengujian remote server Linux menggunakan Putty pada Windows atau SSH client pada console terminal Linux.

Ruang Kolaborasi 2

Informasi Awal:

Guru memberikan informasi awal pada siswa tentang beberapa tools remote server dengan Bitvise, mRemoteNG, dan MobaXterm

Tugas:

Buat kelompok dengan anggota maksimal 3 peserta didik, kemudian gali informasi dengan melakukan riset uji coba terhadap ketiga tools tersebut dibandingkan Putty. Buat analisis dan resume dalam bentuk laporan.

Aktivitas ini akan melatih dan mendidik peserta didik bergotong royong untuk memahami perbedaan karakteristik, kelebihan, dan kekurangan beberapa tools remote server.

E. SSH Key-Based Authentication

Ada beragam cara yang dapat dilakukan untuk mengakses dan memasuki layanan SSH server. Kekurangan sistem autentikasi dalam SSH yang hanya sekadar memvalidasi user dan password milik pengguna, memungkinkan masih dapat diretas dengan mengacak tiap karakter secara terus menerus. Untuk memastikan hanya user tertentu yang memiliki akses khusus berdasarkan syarat tertentu ke SSH server, Anda dapat menggunakan metode SSH keys yang dibuat oleh klien kemudian didaftarkan pada layanan SSH server.

Konsep kerja SSH key-based authentication bergantung terhadap ketersediaan dua kunci yang di-generate (dihasilkan) dari sisi klien kemudian ditanamkan dan disimpan dalam server. Kriptografi kedua key tersebut terdiri dari public key dan private key. Private key disimpan dan dirahasiakan oleh klien (kalau perlu ditambahkan password pengunci key tersebut), sedangkan public key (yang dihasilkan oleh klien) diunggah ke server sebagai alat enkripsi pesan dari dan ke server. Hasil enkripsi hanya bisa didekripsi oleh private key yang tersimpan oleh klien. Ketika klien mencoba mengautentikasi dengan SSH key, server akan menguji apakah klien tersebut memiliki private key atau tidak? Jika memiliki key tersebut, server akan mengizinkan klien mengakses terminal.

Praktik 4

Mengonfigurasi Autentikasi SSH Server Key

Syarat: Tersedianya laptop/PC dengan RAM minimal 8 GB.

1. Dalam simulasi praktik ini, terdapat dua komponen komputer yang terhubung dalam jaringan lokal, yaitu sebagai berikut.

a. Server dengan alamat IP 192.168.56.20 (OS Debian 11).

b. Komputer klien menggunakan Linux Debian 10 dengan alamat IP 192.168.56.100.

2. Periksa bahwa layanan port SSH telah berjalan di server dengan perintah berikut.

Gambar 1.24 Memeriksa layanan port SSH server.

Informasi tersebut menunjukkan bahwa SSH server telah berjalan pada alamat IP 192.168.56.20 yang sedang diakses oleh klien dengan alamat IP 192.168.56.1. Artinya, koneksi antara klien dan server telah berhasil didirikan (established).

3. Buatlah user "smkbisa" untuk pengujian pada server Linux.

Gambar 1.25 Membuat user Linux 'smkbisa'.

4. Selanjutnya pindahkan ke terminal konsol Linux client. Dalam contoh praktik ini, gunakan aplikasi Putty untuk mengakses server dengan IP 192.168.56.100 kemudian periksa apakah komputer klien sudah terinstal aplikasi SSH client dengan perintah SSH. Jika belum, Anda harus menginstalnya terlebih dahulu.

Gambar 1.26 Memeriksa paket SSH client.

5. Buatlah SSH key dalam komputer Linux client dengan perintah berikut.

Gambar 1.27 Membuat SSH key.

6. Salin SSH key yang telah dibuat sebelumnya pada user smkbisa di server 192.168.56.100 dengan perintah sebagai berikut.

Gambar 1.28 Menyalin SSH key ke server.

7. Setelah sukses, lakukan login ke server menggunakan protokol SSH dari komputer klien dengan user smkbisa.

Gambar 1.29 Remote SSH dengan key telah berhasil.

Aktivitas ini akan memberikan pemahaman, keterampilan, dan kemandirian bagi peserta didik untuk mengonfigurasi SSH server key sehingga dapat diakses dari mesin Linux lainnya.

Aktivitas Mandiri 3

A. Uji Pengetahuan

1. Jelaskanlah konsep kerja SSH key-based authentication.

2. Mengapa metode SSH dengan key lebih aman dibandingkan protokol SSH standar? Jelaskan.

B. Eksperimen

Apakah PC klien berbasis Windows 10 dapat juga dikonfigurasi dengan metode SSH key-based authentication? Lakukan analisis terhadap pertanyaan tersebut dengan membuat laboratorium percobaan sebagai berikut.

1. Sambungkan 2 komputer, PC pertama berbasis Windows 10 dan lainnya adalah server Linux dalam jaringan lokal agar bisa saling terhubung.

2. Lakukan konfigurasi SSH key-based Authentication pada server Linux.

3. Gunakan aplikasi Putty untuk mengakses SSH key-based server Linux dari PC klien Windows.

Tugas: catat dan buatlah laporan terhadap hasil praktik tersebut dalam format PDF.

F. Login SSH dengan PAM

1. Tentang PAM

Keamanan sistem jaringan menjadi sangat penting ketika server telah terhubung dan terpublikasi di internet. Salah satu cara sederhana dan cukup kuat untuk mengatasi kemungkinan terjadinya illegal access atau serangan dari pihak lain adalah memvalidasi autentikasi pengguna ke dalam sistem. Salah satunya dengan modul Pluggable Authentication Modules (PAM). Awalnya, PAM ditulis dan diperkenalkan oleh Vipin Samar dan Charlie tahun 1995 dari Sun Microsystems yang hanya mendukung Linux System. Namun, kini, PAM mampu bekerja pada beragam OS seperti AIX, BSD, DragonFlyBSD, macOS, NetBSD, Solaris dan lainnya.

PAM adalah salah satu library yang menyediakan metode primitif dalam sebuah mekanisme yang mengombinasikan beberapa teknik autentikasi level rendah yang dikemas dalam model API level tinggi sehingga dapat diterapkan dalam beragam sistem seperti dalam sistem LDAP, Radius, atau UNIX Password.

2. PAM Authentication

Dalam PAM, terdapat empat jenis authentication primitives, yaitu sebagai berikut.

a. Auth

Auth merupakan jenis autentikasi yang berorientasi pada tipe autentikasi keaslian klien dan bertugas untuk menjamin keamanan akun. Dalam tipe auth terdapat dua macam kategori, yakni sebagai berikut.

1) pam_authenticate(3) adalah teknik autentikasi request klien dengan meminta token autentikasi, kemudian dibandingkan dengan nilai ID yang tersimpan dalam database server, misalnya halaman login.

2) pam_setcred (3) adalah autentikasi yang menentukan dan mencatat properti credentials account seperti 'id user', 'group', dan ketentuan pengaksesan user tersebut.

b. Account Management

Account management berfungsi mengatur privilese sebuah akun, misalnya kebijakan pengaksesan pada waktu-waktu tertentu apakah diizinkan atau di-block. Jenis ini mempunyai sebuah jenis authentication primitive: pam_acct_mgmt(3) yang berguna untuk memastikan akun yang digunakan untuk mengakses telah tersimpan dalam database server.

c. Session management

Session management berfungsi menangani suatu layanan atau servis tertentu apakah dapat di-run dan di-disable pada waktu tertentu layaknya sebuah penjadwalan. Sebagai contoh manajemen servis SSH server, kapan dapat diaktifkan dan dinonaktifkan. Dalam session management, terdapat dua buah jenis primitives, yaitu sebagai berikut.

1) Pam_open_session (3), berfungsi mengatur session agar dalam kondisi aktif (setup) dan siap untuk dijalankan pada waktu tertentu.

2) Pam_close_session(3), menghentikan suatu servis agar

berhenti bekerja (session tear-down).

d. Password

Tugasnya untuk mengelola property password, seperti minimum jumlah password, masa berlaku password, dan lainnya.

3. Chains and Policies

Pada dasarnya, PAM merupakan susunan kode program yang menjadi mekanisme fasilitas autentikasi seperti penggunaan password database dalam mesin Unix/Linux, LDAP, Radius yang biasanya tersimpan dan dikonfigurasi dalam folder /usr/lib sesuai dengan ketentuan sistem operasi yang menjalankan. Layanan PAM akan melihat dan me-load semua policy yang tersimpan dalam pam_start(3) pada saat server mulai menginisiasi modul PAM. Policy yang telah di-load oleh PAM akan memproses setiap request dari komputer klien dan menetapkan mode penanganannya.

Kebijakan aturan dalam PAM dapat dibedakan menjadi empat jenis control flag, antara lain sebagai berikut.

a. Required konsep kerjanya adalah modul yang di-load harus dijalankan dengan baik agar proses autentikasi dari klien dapat diproses apakah diterima atau tidaknya. Jika modul tersebut mengalami eror, secara otomatis proses autentikasi langsung ditolak (reject) dan menjalankan modul berikutnya.

b. Sufficient menyatakan bahwa modul tertentu dapat dijalankan jika modul sebelumnya mengalami eror. Namun, jika required modul sukses bekerja, flag ini tidak bekerja.

c. Requisite memiliki prinsip kerja yang sama seperti Required yang akan menolak (reject) autentikasi jika modul gagal bekerja, tetapi control flag beroperasi pada tingkat aplikasi.

d. Optional memberikan mekanisme berupa opsi untuk memilih modul akan dijalankan atau tidak. Ciri khas jenis flag ini adalah jika modul mengalami kegagalan, tidak akan memengaruhi proses autentikasi user.

Dengan mengonfigurasi PAM dalam sebuah pengaksesan SSH server pada mesin berbasis Linux, akan memberikan beberapa kelebihan dan manfaat sebagai berikut.

a. Mengurangi terjadinya kesalahan pengaturan dalam aplikasi yang dihubungkan dengan PAM.

b. Mempermudah proses perbaikan jika terjadi kegagalan kerja pada aplikasi atau sistem.

c. Membantu administrator membuat symbolic link dalam file konfigurasi.

d. Lebih efisien.

e. Memudahkan dalam manajemen user.

f. Manajemen setiap paket aplikasi lebih teratur dengan baik, karena semua berada di direktori /etc/pam.d/.

Praktik 5

Mengonfigurasi Modul PAM Radius dalam SSH Server

Syarat: Tersedianya laptop/PC dengan RAM minimal 8 GB.

Untuk skema jaringan, gunakan mode jaringan pada Praktik 4 kemudian perhatikan tahapan praktik berikut ini.

1. Siapkan komputer server pada praktik sebelumnya (Praktik 4). Update repositori kemudian instal beberapa paket library seperti libpam0g-dev, make, dan gcc dengan perintah:

2. Download aplikasi PAM Radius di https://freeradius.org/ftp/pub/radius/pam_ radius-1.4.0.tar.gz dengan perintah (pastikan server terhubung ke internet):

3. Ekstrak pam_radius-1.4.0.tar.gz dengan perintah:

4. Pindah posisi direktori ke dalam hasil ekstrak file tersebut dengan perintah:

5. Lakukan compile dengan urutan perintah sebagai berikut.

6. Salinlah file modul pam_radius_auth.so ke dalam directori library system dengan perintah (arsitektur mesin 1386):

Sementara itu, untuk komputer dengan arsitektur x86 gunakan perintah berikut.

7. Tambahkan baris kode auth sufficient pam_radius_auth.so pada file /etc/pam.d/sshd

Gambar 1.30 Menambahkan modul pam_radius_auth.so.

8. Selanjutnya, buatlah direktori raddb dengan perintah:

9. Buatlah file konfigurasi server radius yang memuat daftar alamat IP Radius

Server dan password-nya (lihat contoh gambar berikut ini).

Gambar 1.31 Membuat file /etc/raddb/server.

10. Restart layanan SSH server dengan perintah:

11. Selanjutnya, tambahkan user baru yang diberikan izin untuk mengakses SSH server dan sebagai catatan agar Anda tidak kesulitan memberikan password bagi setiap user baru tersebut, karena telah disediakan oleh sistem Radius.

12. Langkah berikutnya adalah melakukan instalasi paket aplikasi FreeRadius dengan

perintah:

13. Edit file konfigurasi Client.conf yang berada pada /etc/freeradius/3.0/ guna menentukan alamat IP mesin server.

kemudian sesuaikan dan tambahkan baris kode seperti berikut.

Gambar 1.32 Contoh pengaturan alamat IP klien Radius dengan nama "tarantula".

14. Daftarkan dan tambahkan user dalam PAM Radius yang telah dibuat sebelumnya dalam konfigurasi FreeRadius dengan mengedit file para user.

Lihat contoh user yang ditambahkan seperti dalam gambar berikut.

Gambar 1.33 Menambahkan user baru pada FreeRadius.

15. Restart server FreeRadius.

16. Periksa layanan status FreeRadius dalam sistem Linux.

Gambar 1.34 Status layanan FreeRadius.

17. Untuk menguji bahwa layanan akses login SSH dengan FreeRadius telah berhasil, gunakan aplikasi Putty lalu pilih Connection type: SSH. Masukkan IP server 192.168.56.20 kemudian klik Open.

Gambar 1.35 Tampilan login SSH dengan Putty.

18. Login dengan salah satu user dalam FreeRadius seperti 'siswal'

Aktivitas ini akan memberikan pemahaman, keterampilan, dan kemandirian bagi peserta didik untuk melakukan instalasi dan konfigurasi Modul PAM Radius dalam SSH server dengan Linux Debian.

Aktivitas Mandiri 4

A. Uji Pengetahuan

1. Jelaskan konsep kerja SSH dengan modul PAM.

2. Tuliskan dan jelaskan empat jenis authentication primitives dalam PAM.

3. Tuliskan dan jelaskan empat jenis control flag dalam PAM.

4. Jelaskan kelebihan penggunaan modul PAM dalam SSH.

B. Eksperimen

Lakukan riset uji coba terhadap server SSH dengan modul PAM apakah bisa diakses dari klien berbasis Linux? Lakukan analisis terhadap pertanyaan tersebut.

Tugas: Catat dan buatlah laporan terhadap hasil praktik tersebut dengan format PDF.

Aktivitas ini melatih kemampuan bernalar kritis peserta didik dalam menjelaskan konsep login SSH dengan modul PAM.

4. Implementasi PAM

Berikut merupakan beberapa aktivitas yang dapat diimplementasikan dalam modul PAM terkait akses SSH dari klien.

a. Limit Login

Kelemahan kombinasi password yang masih dapat ditebak memungkinkan intruder melakukan serangan brute force untuk mencoba menebak dan mengacak karakter dalam username maupun password untuk login. Untuk mengurangi risiko diretas, Anda dapat mengaktifkan modul pam_tally.so dengan mengedit file /etc/pam.d/login dan menambahkan baris kode:

Penjelasan:

deny=4 berarti maksimal kegagalan login sebanyak 4 kali. unlock time-60, proses login akan di-suspend selama 60 detik.

b. Limit 'logintime'

Dengan modul logintime, Anda dapat membatasi waktu login tiap user yang sudah didaftarkan dengan mengedit file /etc/ security/time.conf. Sebagai contoh, user "admin" hanya diizinkan login pada hari Senin dan Selasa pukul 7 pagi sampai 5 sore, peraturan itu dapat ditetapkan dengan baris kode berikut.

Keterangan:

Untuk mendefinisikan hari tertentu dalam PAM, gunakan jenis- jenis kode berikut.

Mo untuk 'Monday'

Tu untuk 'Tuesday'

We untuk 'Wednesday'

Th untuk 'Thursday'

Fr untuk 'Friday'

Sa untuk 'Saturday'

Su untuk 'Sunday'

Wd berarti hari Senin-Jumat.

Wk berarti hari Sabtu-Minggu.

Al atau 'Any' berarti semua hari. Sebagai contoh 'A1Th' adalah semua hari dalam satu minggu kecuali Thursday (Kamis)

Uji Kemampuan Diri 3

Salah satu kelebihan modul PAM dalam sistem keamanan jaringan adalah membatasi waktu login sistem terhadap user dengan menambahkan mengedit file /etc/security/ time.conf. Berikan tanda centang (✔) pada kolom benar atau salah pada pernyataan berikut.

Aktivitas ini bertujuan melatih peserta didik untuk bernalar kritis dalam menganalisis pengaturan batasan waktu dalam file time.conf.

c. Mengatur resource tiap user dan group

Dengan PAM, penggunaan resource tiap user atau group dapat diatur dengan cara membatasi batas maksimal user dapat login ke sistem. Edit dan tambahkan baris kode berikut pada /etc/security/limits.conf yang akan membatasi login sebanyak 4 kali.

Selain itu, jangan lupa mengaktifkan modul pam_limits.so pada file /etc/pam.d/login

d. Mengaktifkan modul pam_cracklib

Agar user dalam sistem memiliki kekuatan password tinggi sesuai ketentuan, Anda dapat mengaktifkan opsi modul pam_cracklib dengan terlebih dahulu menginstal modul libpam_ cracklib sehingga password setiap user harus mengandung kombinasi huruf, angka, dan karakter khusus dengan mengedit file /etc/pam.d/common-password.

G. Jenis Remote Server Lainnya

1. Protokol Rlogin

Remote login (Rlogin) adalah salah satu perintah default Unix yang bekerja pada port 513. Protokol ini memungkinkan pengguna untuk login dan mengoperasikan mesin dari jarak jauh seolah-olah berada di depan layar komputer server tersebut. Rlogin sebenarnya hampir mirip dengan Telnet dengan beberapa tambahan informasi klien yang dikirimkan ke server seperti tipe mesin klien, jenis terminal seperti rsh, SSH, Telnet. Untuk mengakses server dengan Rlogin, Anda dapat menggunakan perintah rlogin pluto. SMK dengan SMK adalah nama remote domain server-nya. Untuk menginterupsinya, Anda dapat menggunakan kombinasi tombol Ctrl+D.

Autentikasi ke dalam sistem menggunakan Rlogin tergantung dari jenis interaksi yang dikehendaki. Secara default, sistem akan meminta user dan password yang sebelumnya harus didaftarkan terlebih dahulu dan disimpan dalam file /etc/hosts.equiv atau berada di file .rhosts. Selain itu ada protokol autentikasi Trusted Network Equipment Access Authentication Protocol (TNEAAP) yang sebelumnya telah diatur untuk layanan informasi jaringan lokal dan automounter yang akan disimpan dalam file /etc/nsswitch.conf.

Struktur penulisan konfigurasi file hosts.equiv adalah sebagai berikut.

Tabel 1.2 Contoh kode konfigurasi file hosts.equiv.

Ketika Anda menggunakan konfigurasi /etc/hosts.equiv dalam sistem, Anda harus benar-benar menuliskan daftar host dan user valid yang diizinkan mengakses server agar tidak disalahgunakan. Untuk mengurangi risiko keamanan penggunaan hosts.equiv, dapat digunakan file .rhosts yang diletakkan dalam direktori kerja user yang hanya menyimpan kombinasi host-user secara khusus. Namun, dalam perkembangan selanjutnya, file .rhosts ini disarankan untuk tidak digunakan lagi karena rentan diakses dan dimodifikasi oleh penyusup (intruder) jika berhasil dibobol.

2. Protokol SUPDUP

Protokol ini bekerja pada port 95 sebagai bagian protokol internal yang awalnya dibangun untuk menghubungkan antar-ITS System dan intelligent terminals. SUPDUP memiliki tampilan lebih baik dan efisien dibandingkan Telnet dengan tampilan User Interface-nya (UI). Protokol ini juga menyediakan terminal yang dapat menangani operasi seperti penyisipan, penghapusan baris, atau karakter dibanding Telnet hingga fitur pencetakan terminal.

Proses kerja terminal dengan SUPDUP adalah ketika user mengintruksikan operasi tertentu, seperti mencetak karakter, clear screen, menggerakkan kursor, dan lainnya, sistem membentuknya menjadi karakter berukuran 8-bit dengan kode %TD dan disimpan dalam buffer. Setiap interupsi dari user dilakukan melalui terminal, lalu karakter yang terbentuk harus dihapus dari buffer dan ditampilkan melalui terminal agar dapat dioperasikan melalui gerakan kursor.

Ruang Kolaborasi 3

Informasi Awal:

Guru memberikan informasi awal pada siswa tentang beberapa jenis protokol remote generasi awal seperti Rlogin, SUPDUP, dan RAW.

Tugas:

Buat kelompok dengan anggota maksimal tiga peserta didik, kemudian gali informasi dengan melakukan riset uji coba terhadap Rlogin. Lakukan uji coba tentang cara instalasi, konfigurasi, dan pengoperasian Rlogin dalam jaringan. Kemudian buat laporan hasil analisis dan resume dengan format PDF.

Aktivitas ini melatih dan mendidik peserta didik untuk bergotong royong untuk memahami karakteristik jenis remote server model lama.

3. Serial Connection

Komunikasi data dengan protokol serial hanya dapat dilakukan menggunakan perangkat keras secara khusus seperti RS232, RS422, atau RS485 (secara langsung hardware-to-hardware). Perangkat keras yang menyediakan komunikasi serial ini antara lain Cisco, MOXA, DIGI, Perl, printer dan lainnya. Secara teknis, untuk melakukan komunikasi serial diperlukan antarmuka dengan port serial yang digunakan untuk mengonversi data digital melalui kabel khusus, sebagai contoh kabel RS232 berikut.

Gambar 1.36 Ilustrasi kabel RS232.

4. Remote Mikrotik RouterBoard

Mikrotik adalah salah satu sistem operasi yang dibangun secara khusus untuk menangani manajemen dan pengaturan jaringan. Untuk mengaktifkan remote server Mikrotik dari jarak jauh, Anda dapat menggunakan beberapa software sebagai berikut.

a. Winbox

Winbox adalah utilitas kecil yang digunakan untuk mengatur dan memanajemen MikroTik RouterOS menggunakan GUI yang cepat dan sederhana. Tool ini merupakan kompilasi program yang dapat dijalankan pada Windows, Linux dan macOS (OS X) menggunakan Wine. Semua fungsi antarmuka Winbox dibuat untuk memudahkan user mengatur konfigurasi tanpa harus menghafal perintah dalam Mikrotik meski dalam Winbox sendiri juga masih menyediakan terminal.

b. WebFig

WebFig merupakan teknik remote access Mikrotik yang menggunakan aplikasi web browser seperti Chrome, Firefox, dan lainnya dengan cara menuliskan alamat URL berupa alamat IP atau MAC address router. Fitur dan fungsi dalam WebFig memiliki ragam sama seperti halnya Winbox.

c. SSH

Secara default, Mikrotik juga dapat diakses dengan protokol SSH melalui port 22.

d. Telnet

Sistem remote Mikrotik dapat juga diakses menggunakan protokol Telnet dengan default port 23.

e. FTP

File Transfer Protocol (FTP) digunakan untuk menginisiasi remote server Mikrotik ketika akan mengunggah atau mengunduh file tertentu dari ruang server.

Praktik 6

Mengatur Remote Server Mikrotik

Syarat: Tersedianya laptop/PC dengan RAM minimal 8 GB

Perhatikan skema jaringan berikut ini.

Gambar 1.37 Skema jaringan remote server menggunakan Mikrotik.

1. Pastikan router Mikrotik dan komputer klien minimal 1 buah terhubung pada jaringan lokal menggunakan switch seperti dalam gambar tersebut.

2. Download Winbox pada link https://mikrotik.com/download kemudian jalankan, kemudian secara otomatis Winbox akan mendeteksi MAC address Mikrotik secara langsung.

Gambar 1.38 Tampilan Winbox mendeteksi MAC address milik Mikrotik.

3. Pilih salah satu MAC address Mikrotik, masukkan user dan password kemudian klik Connect.. Jika berhasil, Anda akan ditampilkan GUI manajemen sistem Mikrotik.

Gambar 1.39 Tampilan manajemen Mikrotik dalam Winbox.

4. Tambahkan konfigurasi alamat IP pada Mikrotik dengan ether1, yaitu 192.168.56.100/24. Selanjutnya akses remote Mikrotik melalui web browser dengan menuliskan alamat server Mikrotik.

Gambar 1.40 Tampilan WebFig.

5. Mengakses remote Mikrotik dengan SSH dapat dilakukan menggunakan PuTTY seperti gambar berikut.

Gambar 1.41 Mengakses remote Mikrotik melalui SSH menggunakan Putty.

6. Hasilnya adalah sebagai berikut.

Gambar 1.42 Tampilan Mikrotik menggunakan SSH.

7. Sementara itu, untuk mengakses remote Mikrotik dengan Telnet melalui terminal console Linux dapat dilakukan dengan mengetikkan perintah #telnet 192.168.56.100

Gambar 1.43 Remote Mikrotik menggunakan Telnet.

Aktivitas ini memberikan pemahaman, keterampilan, dan kemandirian bagi peserta didik untuk melakukan remote server Mikrotik.

Uji Kemampuan Diri 4

1. Jelaskan kelebihan SSH dibandingkan Telnet.

2. Tuliskan dan jelaskan jenis enkripsi yang digunakan dalam komunikasi data SSH.

3. Mengapa dalam SSH Key-Based Authentication membutuhkan private key? Jelaskan.

4. Tuliskan dan jelaskan kelebihan penggunaan modul PAM dalam akses SSH.

5. Jelaskan kelemahan penggunaan konfigurasi file /etc/hosts.equiv.

Rangkuman

1. Analogi sederhana remote server adalah mengoperasikan komputer server dari jarak jauh melalui jaringan seolah sedang bekerja dihadapan monitor komputer tersebut.

2. Generasi protokol remote model lama yang kurang aman adalah Rlogin, SUPDUP, dan RAW.

3. Fungsi utama Telnet adalah melakukan remote access ke komputer server menggunakan perintah-perintah berbasis teks selama terkoneksi dengan jaringan. Namun, kelemahan dari sistem Telnet adalah transmisi data antara klien dan server tidak menggunakan fitur enkripsi sehingga memudahkan pencurian data dengan teknik sniffing.

4. Secure Shell (SSH) adalah salah satu jenis aplikasi yang berfungsi sebagai protokol remote access mesin server yang menggunakan saluran yang lebih aman dan metode enkripsi dalam pengiriman datanya.

5. PAM sebenarnya adalah susunan kode program tertentu yang menerapkan teknik primitives dalam rangka membuat mekanisme fitur autentikasi dalam pengaksesan sistem menggunakan metode LDAP, Radius, atau UNIX Password.

6. Remote Desktop Protocol (RDP) merupakan fitur default remote access dalam keluarga sistem operasi Windows yang berperan dalam menyediakan akses remote jarak jauh bagi para penggunanya untuk terhubung dan mengelola mesin seolah-olah sedang berada di depan layar monitor atau desktop-nya.

Soal Latihan Bab 1

A. Pilihlah salah satu jawaban yang tepat.

1. Default port untuk layanan Remote Desktop Protocol dalam sebuah layanan Windows Server 2012 adalah....

Α. 3389

Β. 123

C. 22

D. 23

Ε. 80

2. Ketika modul mengalami eror saat proses autentikasi, secara otomatis modul akan di-reject sebelum lanjut memproses modul selanjutnya. Jenis control flag dalam PAM dengan peran demikian adalah....

A. required

B. sufficient

C. requisite

D. optional

E. flow

3. Untuk mengatur jumlah maksimal user melakukan kesalahan login dalam modul PAM adalah dengan mengatur file /etc/pam.d/login pada parameter

A. deny

B. allow

C. unlock

D. tried

E. required

4. Dalam fitur PAM, terdapat fungsi pembatasan akses user pada sistem Linux menggunakan kombinasi kode hari. Kombinasi kode hari yang diberikan jika user hanya diizinkan mengakses pada hari Rabu dan Kamis adalah....

A. WeTh

B. ThWe

C. SuMo

D. MoMo

E. MoTu

5. Agar Anda dapat mengakses SSH server yang telah dikombinasikan dengan sistem SSH berbasis FreeRadius, baris kode yang tepat untuk ditambahkan pada file /etc/freeradius/3.0/users adalah....

6. Jenis control flag dalam PAM dengan peran mengeksekusi modul tertentu ketika modul sebelumnya mengalami kegagalan adalah....

A. sufficient

B. required

C. requisite

D. optional

E. absolute

7. Kategori autentikasi dengan PAM yang melihat user berdasarkan id user, group, dan policy yang ditetapkan adalah jenis authentication primitives....

A. pam setcred

B. pam authencticate

C. pam_open_session

D. pam close_session

E. pam auth

8. Salah satu jenis enkripsi yang tidak didukung dalam layanan SSH versi 1 adalah....

A. IDEA

D. Arcfour

B. 3DES

E. Blowfish

C. DES

9. Perintah yang dapat digunakan ketika Anda mencari sebuah paket aplikasi Telnet server dalam sebuah DVD OS Debian untuk diinstal dalam komputer adalah....

A. apt-search cache telnet

B. apt-cache search telnet

C. apt-get install telnet

D. apt-search telnetd

E. apt-cache search telnetd

10. Bagian dalam baris kode sshd_config yang harus diubah agar user root dapat digunakan untuk login remote access SSH ke server Linux adalah....

A. PermitRootLogin yes

B. PermitRootLogin prohibit- password

C. PermitRootLogin no

D. PermitLogin root

E. PermitRootLogin

B. Jawablah pertanyaan-pertanyaan berikut dengan benar.

1. Tuliskan dan jelaskan tahapan mengatur konfigurasi layanan port SSH menjadi 3000.

2. Tuliskan dan jelaskan fase yang harus dilakukan untuk mengonfigurasi Windows Server 2012 agar dapat digunakan secara remote oleh komputer klien.

3. Mengapa protokol Telnet tidak lagi digunakan sebagai protokol remote? Jelaskan.

4. Tuliskan dan jelaskan authentication primitives dalam PAM.

5. Tuliskan kelebihan metode pengaksesan jaringan jarak jauh dengan remote access dibandingkan mengakses langsung mesin server.

C. Soal Praktik

Tugas bersifat individu.

1. Buatlah layanan remote access mesin Linux server dengan SSH yang dikombinasikan dengan FreeRadius.

2. Buatlah tiga user akses SSH dengan FreeRadius sebagai berikut.

SOAL TIPE AKM

Bacalah teks berikut untuk menjawab soal nomor 1-3.

Pluggable Authentication Modules (PAM) adalah jenis library dengan metode authentication primitives dalam sebuah mekanisme yang mengombinasikan beberapa teknik autentikasi level rendah yang dikemas dalam model API level tinggi sehingga dapat diterapkan dalam beragam sistem seperti LDAP, Radius, atau UNIX Password. Aktivitas autentikasi tersebut dilakukan secara seragam untuk memungkinkan developer aplikasi dapat memanfaatkan layanan PAM tanpa harus mengetahui kebijakan semantik. Modul layanan PAM adalah library yang menyediakan autentikasi dan sistem keamanan lain untuk aplikasi entri sistem. Dalam mengautentikasi keamanan sistem, PAM memiliki empat jenis autentication, yaitu modul auntentikasi layanan, manajemen akun, manajemen sesi, dan manajemen kata sandi. Dalam pengimplementasiannya, modul PAM dapat memanfaatkan satu atau lebih dari keempat layanan tersebut. Akan tetapi, proses pengimplementasian modul harus dilakukan secara terpisah agar modul yang digunakan dapat menjalankan tugas dengan baik dan fleksibilitas konfigurasi meningkat. Library PAM terdiri atas tiga jenis, yakni libpam untuk mengekspor API, libpam untuk mencari konfigurasi PAM di /etc/pam.conf, dan libpam untuk mengimpor SPI.

1. Pluggable Authentication Modules (PAM) adalah jenis library dengan metode primitives dalam sebuah mekanisme yang mengombinasikan beberapa teknik autentikasi level rendah yang dikemas dalam model API level tinggi sehingga dapat diterapkan dalam beragam sistem seperti dalam sistem LDAP, Radius, atau UNIX Password. Dalam mengautentikasi keamanan sistem, PAM memiliki empat jenis authentication. Lakukan identifikasi dan analisis kebenaran deskripsi dan fungsi tiap-tiap mode autentikasi dengan memberi tanda centang (✔) kolom Benar atau Salah dalam tabel berikut.

2. Berdasarkan informasi dalam soal nomor 1 tentang library PAM, layanan yang berjalan akan melihat dan me-load setiap kebijakan (policy) yang terdaftar dalam sesi pam_start. Policy tersebut dapat dibedakan menjadi empat control flag. Lakukan identifikasi fungsi dan peran masing-masing flag dengan menarik garis antara dua kolom berikut.

3. Dengan mengintegrasikan PAM dalam layanan SSH server, Anda dapat memperbaiki potensi keamanan sistem terhadap serangan intruder antara lain membatasi login, membatasi waktu login, mengatur resource dan mengaktifkan modul pam_cracklib. Lakukan identifikasi dan analisis terhadap konfigurasi file yang harus diatur berdasarkan implementasi PAM tersebut dengan menarik garis dari kolom kiri dan kanan.

Bacalah teks berikut untuk menjawab soal nomor 4 dan 5.

Teknologi Remote Server

Remote server adalah sebuah server yang berada di lokasi fisik yang berbeda dengan pengguna atau klien yang mengaksesnya. Dengan kata lain, remote server memungkinkan pengguna untuk mengontrol dan mengelola server dari jarak jauh tanpa harus berada di lokasi fisik server. Tidak hanya server, teknologi remote ini juga berlaku untuk perangkat lain seperti komputer, dan perangkat lot lainnya. Pengguna dapat melakukan berbagai tindakan pada remote system, termasuk mengoperasikan antarmuka pengguna grafis (GUI), menjalankan perintah, mengelola dan mentransfer file, mengkonfigurasi pengaturan, memantau status sistem, menginstal atau menghapus perangkat lunak, serta melakukan tugas administratif lainnya. Secara keseluruhan, remote system memainkan peran penting dalam memfasilitasi akses, pengelolaan, dan penggunaan sistem komputer dari jarak jauh, yang memberikan fleksibilitas, skalabilitas, dan efisiensi dalam pengoperasian infrastruktur IT. Dalam menjalankan teknologi ini diperlukan protokol dan tool tertentu. Berikut adalah beberapa contohnya.

1. Secure Shell (SSH)

SSH adalah protokol jaringan yang digunakan untuk mengamankan koneksi dan komunikasi antara komputer jarak jauh yang bekerja pada default port 22. Terdapat dua versi SSH yaitu, SSH 1 dan 2.

a. Enkripsi SSH 1

IDEA (International Data Encryption Algorithm), 3DES (Triple Data Encryption Standard), Blowfish, DES (Data Encryption Standard), Arcfour, dan Cast128-cbc.

b. Enkripsi SSH 2

Yang umum digunakan adalah AES (Advanced Encryption Standard) dan 3DES.

2. Telnet

Telnet bekerja pada default port 23. Dalam Telnet, klien Telnet (Telnet client) terhubung ke server Telnet melalui jaringan menggunakan protokol TCP/IP. Klien Telnet mengirimkan perintah dan input pengguna ke server Telnet, dan server Telnet mengirimkan output dan respons kembali ke klien Telnet.

3. Rlogin

Rlogin (Remote Login) adalah protokol remote system yang menggunakan default port 513. Protokol ini mirip dengan Telnet dan SSH dalam konsep dasarnya, tetapi Rlogin lebih khusus digunakan dalam lingkungan jaringan UNIX. Rlogin dirancang dengan asumsi bahwa klien dan server berada dalam lingkungan yang terpercaya, seperti di dalam jaringan lokal yang aman. Karena itu, Rlogin tidak menyediakan enkripsi data.

4. Remote Desktop Protocol (RDP)

RDP adalah protokol yang dikembangkan oleh Microsoft yang digunakan untuk mengakses dan mengontrol komputer jarak jauh dengan antarmuka grafis. Dengan menggunakan RDP, pengguna dapat secara langsung mengontrol desktop dan aplikasi di server jarak jauh. Semisal untuk terhubung ke Windows Server 2012 secara remote, Anda dapat menggunakan aplikasi Remote Desktop atau klien RDP yang mendukung protokol RDP. Klien RDP biasanya terhubung ke alamat IP atau nama host server dengan menggunakan port TCP 3389.

4. Untuk mendukung keamanan transmisi data, layanan SSH server menerapkan metode enkripsi yang dibagi menjadi tiga macam, yakni simetris, asimetris, dan hashing. Saat ini, terdapat beberapa jenis enkripsi yang diterapkan servis SSH. Lakukan identifikasi dan analisis jenis enkripsi yang didukung oleh SSH1 atau SSH2 dengan menarik garis antara jenis enkripsi terhadap kolom versi SSH.

5. Remote adalah konsep kerja yang memungkinkan mekanisme pengoperasian sistem dilakukan secara tak langsung dari jarak jauh. Dengan teknologi remote ini, server dapat dioperasikan, dikonfigurasi, dan dikontrol dari jarak jauh menggunakan protokol dan tool tertentu seperti SSH, Telnet, RAW, SUPDUP, Remote Desktop Connection, dan lainnya. Secara default layanan protokol remote memiliki port khusus dalam pengaksesannya. Berikan tanda centang (✔) pada kolom Benar atau Salah pada pernyataan berikut.

Refleksi

Saat ini, pekerjaan dapat dilakukan dengan datang langsung ataupun dengan sistem WFH. Sistem kerja WFH artinya Anda tidak perlu datang ke tempat pekerjaan Anda secara langsung. Sistem kerja ini dapat disebut dengan remote. Dengan kemajuan teknologi masa kini, banyak pekerjaan dapat dikerjakan di mana saja tanpa harus bertatap muka. Untuk itulah teknologi remote server dibutuhkan untuk menunjang sistem pekerjaan WFH atau remote tersebut. Mesin server perlu disimpan dan dijaga dengan baik di tempat yang memadai agar dapat bekerja selama 24 jam. Mesin tersebut diatur agar dapat diakses dari mana saja agar mendukung sistem pekerjaan remote. Tidak hanya itu, remote server juga memiliki manfaat-manfaat lainnya. Melihat pentingnya remote server dalam era masa kini, refleksikanlah pemahaman Anda terkait materi remote server dengan mengisi mind map berikut ini.

Setelah mengisi mind map di atas, pindailah kode QR berikut untuk mengakses Soal-soal Remedial dan Pengayaan. Pilih dan kerjakan Soal-soal Pengayaan jika Anda tidak melihat kembali materi saat mengisi mind map. Sebaliknya, apabila Anda masih melihat kembali materi, pilih dan kerjakan Soal-soal Remedial yang tersedia. Dengan memahami keseluruhan materi bab ini, Anda sudah mampu:

1. Menjelaskan konsep kerja remote server.

2. Mengoperasikan protokol RDP.

3. Menjalankan mekanisme remote dengan Telnet.

4. Menginstal, mengonfigurasi, dan mengakses server dengan SSH.

5. Menerapkan SSH key-based authentication dalam remote server.

6. Mengombinasikan remote SSH dengan sistem PAM.

7. Mengimplementasikan jenis protokol remote lainnya.

No comments:

Post a Comment